Malware

Malware |

|

|

Malware |

|

|

Tarnung und Täuschung

Tarnung und Täuschung

Massenware und Spionage

Massenware und Spionage

Crimeware

Crimeware

Methoden: Bootvorgang

Methoden: Bootvorgang

Betriebssystem

Betriebssystem

Systemstart

Systemstart

laufender Betrieb

laufender Betrieb

online

online

Abwehr

Abwehr

Fazit

Fazit

|

12.05.2008: Die Methoden für das Ausspähen von Daten und die Infiltration mit

schädlicher Software - zusammen gefasst: 12.05.2008: Die Methoden für das Ausspähen von Daten und die Infiltration mit

schädlicher Software - zusammen gefasst:

Malware - betreffen alle

Verarbeitungsprozesse, die von einem PC ausgeführt werden. Immer geht es

darum, mit automatischen Prozessen in die Prozessverarbeitung des PCs zu gelangen, um den "Rechner" für

fremde Zwecke zu missbrauchen. Darin unterscheidet sie sich von dem Malware - betreffen alle

Verarbeitungsprozesse, die von einem PC ausgeführt werden. Immer geht es

darum, mit automatischen Prozessen in die Prozessverarbeitung des PCs zu gelangen, um den "Rechner" für

fremde Zwecke zu missbrauchen. Darin unterscheidet sie sich von dem

Hacking, bei dem der Angriff unmittelbar von einem Menschen

gesteuert wird.

Hacking, bei dem der Angriff unmittelbar von einem Menschen

gesteuert wird.

Die Infiltrationsmethoden für die Malware haben sich im Zeitverlauf

gewandelt. Ihre klassische Form ist der Die Infiltrationsmethoden für die Malware haben sich im Zeitverlauf

gewandelt. Ihre klassische Form ist der

Virus, also ein kleines Programm, das sich in eine Trägerdatei

hineinkopiert und mit ihr zusammen ausgeführt wird (passive

Aktivierung).

Virus, also ein kleines Programm, das sich in eine Trägerdatei

hineinkopiert und mit ihr zusammen ausgeführt wird (passive

Aktivierung).

Würmer sind hingegen selbständige Programmdateien, die aktive

Umgebungen ausnutzen, um ausgeführt zu werden. Das kann dadurch

geschehen, dass sie als Anhänge zu E-Mails übermittelt werden oder in

andere Dokumente eingebettet sind, die aktive Elemente enthalten, die

vom System automatisch geladen werden (

Würmer sind hingegen selbständige Programmdateien, die aktive

Umgebungen ausnutzen, um ausgeführt zu werden. Das kann dadurch

geschehen, dass sie als Anhänge zu E-Mails übermittelt werden oder in

andere Dokumente eingebettet sind, die aktive Elemente enthalten, die

vom System automatisch geladen werden ( activeX, activeX,

Java; Java;

Office-Programme, Office-Programme,

Multimedia-Player, Multimedia-Player,

PDF u.a.). PDF u.a.).

Eine andere Strategie verfolgen

IP-Würmer, die in fremde Systeme eindringen, indem sie

Sicherheitslücken beim Netzzugang ausnutzen.

IP-Würmer, die in fremde Systeme eindringen, indem sie

Sicherheitslücken beim Netzzugang ausnutzen.

Eine genaue Grenzziehung zwischen den drei Angriffsstrategien ist

nicht immer möglich, weil es durchaus Mischformen und Varianten gibt. So

vereint der

Trojaner eine nützliche Anwendung mit schädlichen Aktivitäten, die

er im Geheimen ausführt.

Trojaner eine nützliche Anwendung mit schädlichen Aktivitäten, die

er im Geheimen ausführt.

Siehe auch:

Malware

(Verweise) Malware

(Verweise)

|

| grundlegende Artikel |

|

|

| grundlegende Meldungen |

|

|

|

|

Tarnung und Täuschung |

|

Die Malware

kennt nur zwei Übertragungstechniken: Datenträger oder Netzverbindung.

Bei der Netzverbindung sind drei grundlegend unterschiedliche Methoden

möglich: Die Malware

kennt nur zwei Übertragungstechniken: Datenträger oder Netzverbindung.

Bei der Netzverbindung sind drei grundlegend unterschiedliche Methoden

möglich:

| 1. |

Die Malware bedient sich eines Trägers, indem sie

sich als

Anlage an eine E-Mail hängt (Wurm) oder ein Bestandteil

eines ansonsten ungefährlich oder gar nützlich wirkenden Programms

ist (Trojaner). Anlage an eine E-Mail hängt (Wurm) oder ein Bestandteil

eines ansonsten ungefährlich oder gar nützlich wirkenden Programms

ist (Trojaner).

|

| 2. |

Sie attackiert von außen die

Sicherheitseinstellungen des angegriffenen Systems und nutzt

anschließend andere Sicherheitslücken aus, um sich einzunisten

(IP-Wurm).

|

| 3. |

Sie verbirgt sich in harmlos wirkenden Scriptcodes.

Dabei kann es sich um nachgemachte Homebanking-Seiten, um Links in

E-Mails, Foren oder Webseiten handeln oder um unbemerkt startende

Routinen ( Code Injection; Code Injection;

Peer-to-Peer, Peer-to-Peer,

Download). Download). |

Wegen der Infektionsstrategie verwendet die Malware alle Spielarten

des Versteckens (Trojaner), des selbständigen Angriffs und des

Übertölpelns. Beim selbständigen Angriff werden technische Funktionen

genutzt, die den Missbrauch aufgrund von Sicherheitslücken oder

unbedarften Systemeinstellungen ermöglichen.

|

Auch

die Methoden der Täuschung sind vielfältig ( Auch

die Methoden der Täuschung sind vielfältig ( Social Engineering). Sie

reichen vom Plagiat (nachgemachte Webseiten, Social Engineering). Sie

reichen vom Plagiat (nachgemachte Webseiten,

Pharming), über aufreizende Angebote ("Frau in Deiner Nähe sucht

Gelegenheit zum Seitensprung") und andere Formen der Gier (

Pharming), über aufreizende Angebote ("Frau in Deiner Nähe sucht

Gelegenheit zum Seitensprung") und andere Formen der Gier ( Finanzagenten,

Finanzagenten,

Nigeria-Connection) bis hin zur Maskerade (

Nigeria-Connection) bis hin zur Maskerade ( Bestellbestätigung, Bestellbestätigung,

Rechnung, Rechnung,

Kontobelastung, "Betti meldet sich"). Kontobelastung, "Betti meldet sich").

Daneben kommen technische Tricks zur Tarnung zum Einsatz. Die

installierte Malware verändert ihr Erscheinungsbild, wechselt ihren

Standort (

Daneben kommen technische Tricks zur Tarnung zum Einsatz. Die

installierte Malware verändert ihr Erscheinungsbild, wechselt ihren

Standort ( Stealth-Viren) oder setzt den Virenscanner außer Betrieb (

Stealth-Viren) oder setzt den Virenscanner außer Betrieb ( Retro-Viren). Mit den Zombie-Programmen zur

Retro-Viren). Mit den Zombie-Programmen zur

Botnetzsteuerung wurden

schließlich auf breiter Ebene Malwareversionen eingesetzt, die Botnetzsteuerung wurden

schließlich auf breiter Ebene Malwareversionen eingesetzt, die

modular

aufgebaut sind. Für die Infiltration wird nur ein Grundmodul benötigt,

das sich einnistet, tarnt, eine Verbindung zum Netz schafft ( modular

aufgebaut sind. Für die Infiltration wird nur ein Grundmodul benötigt,

das sich einnistet, tarnt, eine Verbindung zum Netz schafft ( Backdoor, Backdoor,

Rootkit)

und schließlich einen Rootkit)

und schließlich einen

FTP-Server installiert. Mit ihm können beliebige Bestandteile

nachgeladen und installiert werden, so dass die Malware für jeden Zweck

umgerüstet werden kann.

FTP-Server installiert. Mit ihm können beliebige Bestandteile

nachgeladen und installiert werden, so dass die Malware für jeden Zweck

umgerüstet werden kann.

Für die Zukunft ist abzusehen, dass die Malware ihre Grundkomponenten in

die

Für die Zukunft ist abzusehen, dass die Malware ihre Grundkomponenten in

die

Speicherchips von Speicherchips von

Hardwareelementen ( Hardwareelementen ( Grafikkarte, Grafikkarte,

TV-Karte, TV-Karte,

Switch, Switch,

DSL-Router)

kopiert, wo sie von

DSL-Router)

kopiert, wo sie von

Virenscannern unbemerkt bleibt und sich auch dann

neu installieren kann, wenn eine Festplatte formatiert und ein

Betriebssystem neu installiert wird. Virenscannern unbemerkt bleibt und sich auch dann

neu installieren kann, wenn eine Festplatte formatiert und ein

Betriebssystem neu installiert wird.

|

|

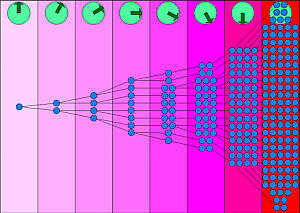

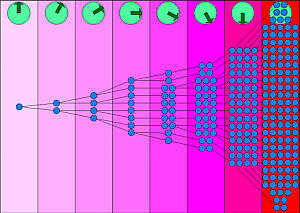

Massenware und gezielte Spionage |

die

pandemische Ausbreitung von Malware die

pandemische Ausbreitung von Malware

|

Malware ist

Massenware. Sie ist auf den breitflächigen Einsatz ausgerichtet und von

ihm abhängig. Deshalb werden auch vorwiegend die am Markt erfolgreichen

Betriebssysteme von Malware angegriffen. Wenn sie irgendeine

Schwachstelle haben, dann können sie sehr schnell in großer Anzahl

kompromittiert werden, allein weil sie eine große Verbreitung haben. Malware ist

Massenware. Sie ist auf den breitflächigen Einsatz ausgerichtet und von

ihm abhängig. Deshalb werden auch vorwiegend die am Markt erfolgreichen

Betriebssysteme von Malware angegriffen. Wenn sie irgendeine

Schwachstelle haben, dann können sie sehr schnell in großer Anzahl

kompromittiert werden, allein weil sie eine große Verbreitung haben.

Die Betriebssysteme von Microsoft werden nicht deshalb immer wieder

als Opfer von Malware-Kampagnen bekannt, weil sie besonders schlecht

wären, sondern weil sie sich auf fast jedem privaten Rechner befinden.

Neuerdings vermehren sich aber die Meldungen, die von Angriffen auf

Linux- und MacIntosh-Systeme berichten.

Linux basiert auf der

Kommandosprache des klassischen Linux basiert auf der

Kommandosprache des klassischen

UNIX und ist besonders begehrt für den Betrieb von Datenbank- und

Webservern sowie für die Steuerung von Firewalls, Switche und andere

"intelligente" Netzwerkkomponenten.

UNIX und ist besonders begehrt für den Betrieb von Datenbank- und

Webservern sowie für die Steuerung von Firewalls, Switche und andere

"intelligente" Netzwerkkomponenten.

MacIntosh ( MacIntosh ( Apple) war ganz lange

Zeit führend bei der grafischen Benutzerführung, führte als erstes

Betriebssystem die Steuerung mit der Computermaus ein, war beliebt bei

den Medienschaffenden, weil es besonders gut die Grafikbearbeitung und

die Herstellung von Druck- und Layoutvorlagen ( Apple) war ganz lange

Zeit führend bei der grafischen Benutzerführung, führte als erstes

Betriebssystem die Steuerung mit der Computermaus ein, war beliebt bei

den Medienschaffenden, weil es besonders gut die Grafikbearbeitung und

die Herstellung von Druck- und Layoutvorlagen ( Desktop Publishing -

DTP) unterstützte, und blieb ein Nischenprodukt für die Anwender, die

etwas mehr für eine nicht mehr ganz aktuelle Technik auszugeben bereit

waren. Desktop Publishing -

DTP) unterstützte, und blieb ein Nischenprodukt für die Anwender, die

etwas mehr für eine nicht mehr ganz aktuelle Technik auszugeben bereit

waren.

Mit dem iPhone und anderen Produkten drängt Apple jetzt auf den

breiteren Konsumentenmarkt. Deshalb werden seine Geräte auch verstärkt

zum Opfer von Malware.

|

Die

Entwicklung und Verbreitung von Malware ist Hacking nach der Methode des

Gießkannenprinzips. Wie beim Spamming gilt: Es ist egal, wen es trifft.

Hauptsache ist, dass es trifft. Die

Entwicklung und Verbreitung von Malware ist Hacking nach der Methode des

Gießkannenprinzips. Wie beim Spamming gilt: Es ist egal, wen es trifft.

Hauptsache ist, dass es trifft.

Den "Malworkern" ist die Identität des Opfers, seine Konfession,

seine weltanschaulichen Vorstellungen im Übrigen und sein Einkommen

völlig egal. Wenn sich sein Bankkonto für illegale Transaktionen

ausnutzen, sein Kundenkonto für den Absatz von Hehlerware missbrauchen

oder sein PC als Zombie für ein Botnetz korrumpieren lässt, dann

schlagen sie ungeachtet der geschädigten Person und bedenkenlos zu.

Am

Anfang waren die Am

Anfang waren die

Spammer,

die wenigstens noch legale Standbeine im Direktmarketing und im

Adressenhandel hatten. Die ersten nur-kriminell ausgerichteten

Softwareentwickler waren die Spammer,

die wenigstens noch legale Standbeine im Direktmarketing und im

Adressenhandel hatten. Die ersten nur-kriminell ausgerichteten

Softwareentwickler waren die

Phisher.

Ihnen folgten die Phisher.

Ihnen folgten die

Botnetzer und die mehr im Handwerk verwurzelten, aber sehr

schadensträchtigen

Botnetzer und die mehr im Handwerk verwurzelten, aber sehr

schadensträchtigen

Skimmer. Skimmer.

Daneben

ist eine professionelle Szene entstanden, die sich dem gezielten Angriff

auf Unternehmen und Einzelpersonen widmet. Sie lässt sich teuer für

Malware und Aufträge bezahlen, die zur Daneben

ist eine professionelle Szene entstanden, die sich dem gezielten Angriff

auf Unternehmen und Einzelpersonen widmet. Sie lässt sich teuer für

Malware und Aufträge bezahlen, die zur

Industriespionage, zur

Ausforschung geheimer Informationen oder zum Abhören prominenter

Personen eingesetzt wird. Das funktioniert meistens nur mit einer

gehörigen Portion Industriespionage, zur

Ausforschung geheimer Informationen oder zum Abhören prominenter

Personen eingesetzt wird. Das funktioniert meistens nur mit einer

gehörigen Portion

Social Engineering. Social Engineering.

Beide

Erscheinungsformen der massenhaften und der individuellen Penetration

werden uns weiter begleiten und beschäftigen. Beide

Erscheinungsformen der massenhaften und der individuellen Penetration

werden uns weiter begleiten und beschäftigen.

|

|

Crimeware |

|

Der Begriff

Der Begriff

Crimeware taucht seit 2006 verstärkt im Internet auf und umfasst alle Formen schädlicher Software, die für kriminelle Zwecke missbraucht werden. Crimeware taucht seit 2006 verstärkt im Internet auf und umfasst alle Formen schädlicher Software, die für kriminelle Zwecke missbraucht werden.

Während

bei Malware häufig das „nicht wirtschaftlich“ motivierte Verursachen von

digitalen Schäden an Computern im Vordergrund steht, wird Crimeware

ausschließlich entwickelt und verbreitet, um damit Geld durch kriminelle

Aktivitäten zu verdienen ( Während

bei Malware häufig das „nicht wirtschaftlich“ motivierte Verursachen von

digitalen Schäden an Computern im Vordergrund steht, wird Crimeware

ausschließlich entwickelt und verbreitet, um damit Geld durch kriminelle

Aktivitäten zu verdienen ( Crimeware).

Crimeware).

Der Begriff ist gut gewählt, weil er alle schädlichen Programme, die

bislang als Malware bezeichnet wurden (Viren, Würmer, Trojaner,

Spyware), erweitert auf alle Formen, die zum Angriff auf sensible Daten

und die Privatsphäre verwendet werden. Spyware), erweitert auf alle Formen, die zum Angriff auf sensible Daten

und die Privatsphäre verwendet werden.

|

|

|

Methoden: Bootvorgang |

|

Der Start

eines PCs ist ein meist vollständig automatisierter Vorgang ( Der Start

eines PCs ist ein meist vollständig automatisierter Vorgang ( Booting),

der von Malware dazu genutzt werden kann, dass ihre Komponenten, die im

System nach der Infektion schlummern, tatsächlich auch installiert und

aktiviert werden. Booting),

der von Malware dazu genutzt werden kann, dass ihre Komponenten, die im

System nach der Infektion schlummern, tatsächlich auch installiert und

aktiviert werden.

Die

älteste Methode ist die, dass Datenträger verseucht werden, um beim

Start des Systems die Malware zu installieren ( Die

älteste Methode ist die, dass Datenträger verseucht werden, um beim

Start des Systems die Malware zu installieren ( Bootvirus). Hierzu kann jeder Datenträger missbraucht werden, ob

Festplatte, Diskette, CD-ROM oder USB-Stick, wenn es gelingt, die

Malware in den

Bootvirus). Hierzu kann jeder Datenträger missbraucht werden, ob

Festplatte, Diskette, CD-ROM oder USB-Stick, wenn es gelingt, die

Malware in den

Bootsektor des Datenträgers zu schreiben, der immer zuerst

ausgeführt wird.

Bootsektor des Datenträgers zu schreiben, der immer zuerst

ausgeführt wird.

Die hier platzierte Malware muss nur ein einziges Kommando enthalten,

das die an anderer Stelle gespeicherten oder aus dem Netz abgeforderten

Programmteile lädt.

|

Auf

den Bootsektor greifen das Auf

den Bootsektor greifen das

Basic Input Output System - BIOS, das die Hardware betriebsbereit

macht, und das

Basic Input Output System - BIOS, das die Hardware betriebsbereit

macht, und das

Betriebssystem zu, das die Arbeitsumgebung für die Programme

herstellt. Das BIOS enthält in einem Speicherchip "fest verdrahtete"

Bestandteile, die als solche nicht manipuliert werden können. Daneben

verfügt es jedoch auch über programmierbare Teile, die missbraucht und mit Malware überschrieben werden können. Das heißt, dass die Malware auch

das BIOS infizieren kann, was von modernen Systemen weitgehend

unterbunden wird (aber prinzipiell nicht ausgeschlossen ist).

Betriebssystem zu, das die Arbeitsumgebung für die Programme

herstellt. Das BIOS enthält in einem Speicherchip "fest verdrahtete"

Bestandteile, die als solche nicht manipuliert werden können. Daneben

verfügt es jedoch auch über programmierbare Teile, die missbraucht und mit Malware überschrieben werden können. Das heißt, dass die Malware auch

das BIOS infizieren kann, was von modernen Systemen weitgehend

unterbunden wird (aber prinzipiell nicht ausgeschlossen ist).

Überwachungs-Hardware, die nicht nur Datenströme kopiert ( Keylogger), muss vom BIOS aktiviert werden. Dazu bedarf es entweder

einer spezifischen Anmeldung dieses Geräts oder die Nutzung einer

Sowieso-Schnittstelle. Dafür bietet sich ganz besonders der

Keylogger), muss vom BIOS aktiviert werden. Dazu bedarf es entweder

einer spezifischen Anmeldung dieses Geräts oder die Nutzung einer

Sowieso-Schnittstelle. Dafür bietet sich ganz besonders der

Universal Serial Bus - USB - an, der inzwischen von fast allen

Peripheriegeräten und Spielereien genutzt wird. Der USB liefert

Betriebsstrom und transportiert Daten in beide Richtungen. Über ihn

lassen sich die PCs auch steuern und booten. Er ist die optimale

Schnittstelle für Missbräuche und lässt sich auch nicht abschalten, weil

er für andere nützliche Anwendungen gebraucht wird (Tastatur, Maus,

Drucker, Scanner, externe Festplatte, Speicherstick, digitale Kamera

...).

Universal Serial Bus - USB - an, der inzwischen von fast allen

Peripheriegeräten und Spielereien genutzt wird. Der USB liefert

Betriebsstrom und transportiert Daten in beide Richtungen. Über ihn

lassen sich die PCs auch steuern und booten. Er ist die optimale

Schnittstelle für Missbräuche und lässt sich auch nicht abschalten, weil

er für andere nützliche Anwendungen gebraucht wird (Tastatur, Maus,

Drucker, Scanner, externe Festplatte, Speicherstick, digitale Kamera

...).

|

|

Betriebssystem |

|

Nachdem das BIOS die physikalische Umgebung des PCs aktiviert hat,

gestaltet das Betriebssystem die Umgebung für die Programme, die zum

Einsatz kommen sollen.

Nachdem das BIOS die physikalische Umgebung des PCs aktiviert hat,

gestaltet das Betriebssystem die Umgebung für die Programme, die zum

Einsatz kommen sollen.

Um die Besonderheiten jedes einzelnen Systems berücksichtigen zu

können, greift das Betriebssystem dabei auf Systemtabellen und

ausführbare Skripte zurück, die ebenfalls infiltriert sein können. Wie

gesagt: Ein einziges böswilliges Kommando reicht!

Klassisch für

DOS (Microsoft) sind das die Dateien

DOS (Microsoft) sind das die Dateien

config.sys und

config.sys und

autoexec.bat. Unter

autoexec.bat. Unter

UNIX übernimmt diese Aufgaben u.a. die

UNIX übernimmt diese Aufgaben u.a. die

Crontab. Seit der Einführung von Windows 98 werden die

Konfigurationsdaten in eine dafür vorgesehene Datenbank geschrieben, die

Crontab. Seit der Einführung von Windows 98 werden die

Konfigurationsdaten in eine dafür vorgesehene Datenbank geschrieben, die

Registry. Alle Manipulationen an diesen Konfigurationsdateien führen

dazu, dass während des Starts des Betriebssystems Malware installiert

werden kann.

Registry. Alle Manipulationen an diesen Konfigurationsdateien führen

dazu, dass während des Starts des Betriebssystems Malware installiert

werden kann.

Mit dem Betriebssystem werden auch andere Programme auf Vorrat geladen.

Das verzögert zwar den Systemstart, beschleunigt jedoch die laufende

Arbeit am PC.

Mit dem Betriebssystem werden auch andere Programme auf Vorrat geladen.

Das verzögert zwar den Systemstart, beschleunigt jedoch die laufende

Arbeit am PC.

Zu diesen Programmen gehören vor Allem die Firewall und der Virenscanner, das können

aber auch Büroanwendungen und E-Mail-Browser sein (Outlook wird häufig

beim Startvorgang aufgerufen). Verantwortlich dafür sind in erster Linie

die Pfadeintragungen in der Registry, die für Autostart-Programme

vorgesehen sind, oder die Programme, die sich in dem

Autostart-Verzeichnis befinden.

|

Beide werden von modernen Betriebssystemen im Verein mit Firewalls und

Virenscannern argwöhnisch überwacht. Das bedeutet aber nicht, dass die

Infektion dadurch ausgeschlossen ist. Gut getarnte Malware setzt auf

andere, als gutwillig eingestufte Programme auf und schleicht sich damit

ein. Dazu eignen sich besonders auch die "gutwilligen"

Programmbibliotheken ( DLL-Injection), die die Objekte und andere Umgebungsvariablen

verwalten, auf die die Anwenderprogramme dann zurück greifen.

DLL-Injection), die die Objekte und andere Umgebungsvariablen

verwalten, auf die die Anwenderprogramme dann zurück greifen.

Beim Systemstart wird meistens auch die Netzverbindung geprüft, indem

der PC mit dem

Beim Systemstart wird meistens auch die Netzverbindung geprüft, indem

der PC mit dem

nächsten Netzknoten Kontakt aufnimmt ( nächsten Netzknoten Kontakt aufnimmt ( Router, Router,

Switch, Switch,

Wireless LAN). Dadurch wird das System nach außen geöffnet. Bei den

genannten Geräten handelt es sich selber um Wireless LAN). Dadurch wird das System nach außen geöffnet. Bei den

genannten Geräten handelt es sich selber um

"intelligente"

informationsverarbeitende Systeme, die ihrerseits infiziert sein und den

Startvorgang zur Infiltration nutzen können. "intelligente"

informationsverarbeitende Systeme, die ihrerseits infiziert sein und den

Startvorgang zur Infiltration nutzen können.

siehe auch

siehe auch

Trojaner konfiguriert Router um, Heise online 13.06.2008.

Trojaner konfiguriert Router um, Heise online 13.06.2008.

Der Zugriff auf das Internet erfolgt nicht nur dadurch, dass der

Anwender seine E-Mails oder im Browser Webseiten aufruft. Viele

Programme machen das auch selbsttätig, um nach neuen Meldungen,

Virensignaturen oder Programmversionen nachzufragen. Solche vom PC

zugelassenen Netzkontakte lassen sich prinzipiell auch von der Malware

missbrauchen.

Der Zugriff auf das Internet erfolgt nicht nur dadurch, dass der

Anwender seine E-Mails oder im Browser Webseiten aufruft. Viele

Programme machen das auch selbsttätig, um nach neuen Meldungen,

Virensignaturen oder Programmversionen nachzufragen. Solche vom PC

zugelassenen Netzkontakte lassen sich prinzipiell auch von der Malware

missbrauchen.

Eine Variante davon ist das

DNS-Poisoning, bei dem die lokale Hostdatei manipuliert wird, um

unbemerkt auf präparierte Internetseiten umzuleiten. Diese Methode ist

besonders im Zusammenhang mit dem Phishing und der Infiltration mit

Botsoftware bekannt geworden.

DNS-Poisoning, bei dem die lokale Hostdatei manipuliert wird, um

unbemerkt auf präparierte Internetseiten umzuleiten. Diese Methode ist

besonders im Zusammenhang mit dem Phishing und der Infiltration mit

Botsoftware bekannt geworden.

|

|

Systemstart |

|

Die

zentralen technischen Komponenten des PCs sind der Die

zentralen technischen Komponenten des PCs sind der

Prozessor, der eigentliche "Rechner", der

Prozessor, der eigentliche "Rechner", der

Arbeitsspeicher (auch Hauptspeicher) und der

Arbeitsspeicher (auch Hauptspeicher) und der

Massenspeicher (Festplatte).

Massenspeicher (Festplatte).

Der Prozessor wird für die datentechnischen Verarbeitungsvorgänge

benötigt. Er führt den Programmcode aus, liest Daten, verarbeitet sie,

leitet sie zu anderen Schnittstellen, z.B. zum Bildschirm, und speichert

Dateien ab. Zur Beschleunigung seiner Arbeitsoperationen verfügt er

immer häufiger über eigenen Cachespeicher (Zwischenspeicher), der sich

auch für eine Infiltration eignet, wie jetzt

Der Prozessor wird für die datentechnischen Verarbeitungsvorgänge

benötigt. Er führt den Programmcode aus, liest Daten, verarbeitet sie,

leitet sie zu anderen Schnittstellen, z.B. zum Bildschirm, und speichert

Dateien ab. Zur Beschleunigung seiner Arbeitsoperationen verfügt er

immer häufiger über eigenen Cachespeicher (Zwischenspeicher), der sich

auch für eine Infiltration eignet, wie jetzt

gemeldet

wurde. gemeldet

wurde.

Anders ist das beim Arbeitsspeicher. Beim

Anders ist das beim Arbeitsspeicher. Beim

Pufferüberlauf (buffer overflow) werden gezielt bestimmte

Speicheradressen angesprochen, um deren Kapazität zu überlasten. Dabei

kommt es zum "Überlauf", indem die angelieferten Daten zu anderen

Adressbereichen verlagert werden. Das führt meistens zum Systemabsturz,

kann aber auch dazu genutzt werden, Malwarecode einzuschleusen.

Pufferüberlauf (buffer overflow) werden gezielt bestimmte

Speicheradressen angesprochen, um deren Kapazität zu überlasten. Dabei

kommt es zum "Überlauf", indem die angelieferten Daten zu anderen

Adressbereichen verlagert werden. Das führt meistens zum Systemabsturz,

kann aber auch dazu genutzt werden, Malwarecode einzuschleusen.

|

Anspruchsvolle technische Erweiterungen sind häufig wie ein

selbständiger PC im PC konstruiert. Das gilt vor Allem für hochwertige

Grafik- und Videokarten, die über eigene Prozessoren und Arbeitsspeicher

verfügen und damit das System im Übrigen entlasten.

Anspruchsvolle technische Erweiterungen sind häufig wie ein

selbständiger PC im PC konstruiert. Das gilt vor Allem für hochwertige

Grafik- und Videokarten, die über eigene Prozessoren und Arbeitsspeicher

verfügen und damit das System im Übrigen entlasten.

Je verbreiteter solche Karten sind, desto attraktiver werden sie für

die Malware, um böswillige Verarbeitungsprozesse, die im Hauptsystem zu

auffällig wären, hierhin zu verlagern.

Dasselbe

Vorgehen ist auch bei vernetzten Systemen möglich. Beim Dasselbe

Vorgehen ist auch bei vernetzten Systemen möglich. Beim

verteilten Rechnen werden die Verarbeitungsvorgänge zu ihrer

Beschleunigung auf verschiedene Systeme und ihre Ergebnisse zentral

zusammen geführt. Ohne diese Technik wären Google und andere große

Netzanwendungen nicht denkbar.

verteilten Rechnen werden die Verarbeitungsvorgänge zu ihrer

Beschleunigung auf verschiedene Systeme und ihre Ergebnisse zentral

zusammen geführt. Ohne diese Technik wären Google und andere große

Netzanwendungen nicht denkbar.

Sie kann von der Malware - vor Allem in Botnetzen, die über eine

Vielzahl von Rechnern verfügen - dazu genutzt werden, den gezielt

angegriffenen Rechner nur mit geringfügigen Lese- und Schreibprozessen

zu belasten und die kapazitätsintensiven und auffälligen Prozesse auf

andere Rechner zu verteilen ( Brute-Force-Methode zum

Brute-Force-Methode zum

Cracking).

Cracking).

|

|

laufender Betrieb |

|

Neben dem

direkten Eingriff auf Neben dem

direkten Eingriff auf

Systemkomponenten versucht vor Allem die klassische Malware sich in

laufende Verarbeitungsprozesse einzuschleichen. Das geschieht beim

Systemkomponenten versucht vor Allem die klassische Malware sich in

laufende Verarbeitungsprozesse einzuschleichen. Das geschieht beim

Bootvorgang ebenso wie beim laufenden Betrieb.

Bootvorgang ebenso wie beim laufenden Betrieb.

Anfällig dafür sind solche Programme, die im Hintergrund laufen und

die Arbeit mit dem PC erleichtern sollen. Besonders bekannt geworden

sind insoweit die E-Mail-Browser, die die

Anhänge von E-Mails automatisch ausführen. Moderne Programme

verhindern das und untersuchen die Anhänge zugleich auf schädliche

Inhalte. Die Malworker sind deshalb dazu über gegangen, dem Anwender

Anhänge von E-Mails automatisch ausführen. Moderne Programme

verhindern das und untersuchen die Anhänge zugleich auf schädliche

Inhalte. Die Malworker sind deshalb dazu über gegangen, dem Anwender

Versprechungen zu machen, um ihn zum unbedarften Programmstart zu

bewegen.

Versprechungen zu machen, um ihn zum unbedarften Programmstart zu

bewegen.

Aber auch andere Anwenderprogramme sind anfällig. Das

Office-Paket von Microsoft stellt mit

Office-Paket von Microsoft stellt mit

Visual Basic for Applications - VBA - eine Umgebung für selbst

ausführende

Visual Basic for Applications - VBA - eine Umgebung für selbst

ausführende

Makros zur Verfügung, die auch mit schädlichem Code bestückt sein

können und mit

Makros zur Verfügung, die auch mit schädlichem Code bestückt sein

können und mit

Word-Dokumenten,

Word-Dokumenten,

Excel-Tabellen oder

Excel-Tabellen oder

Powerpoint-Präsentationen verbreitet werden.

Powerpoint-Präsentationen verbreitet werden.

|

Inzwischen wird auch von infizierten

PDF-Dokumenten (

PDF-Dokumenten ( Adobe) berichtet, die als Laufzeitumgebung nach

Adobe) berichtet, die als Laufzeitumgebung nach

Java (for Applications)

verlangen. Java (for Applications)

verlangen.

Hinter der Makrosprache VBA stecken Programmmodule, die unter

Hinter der Makrosprache VBA stecken Programmmodule, die unter

activeX zusammen gefasst werden und die Datenverarbeitung

unterstützen. Das gilt besonders für grafiklastige Anwendungen, z.B. für

Computerspiele.

activeX zusammen gefasst werden und die Datenverarbeitung

unterstützen. Das gilt besonders für grafiklastige Anwendungen, z.B. für

Computerspiele.

Besonders Trojaner, aber auch andere selbstablaufende Programme (mit

.exe und anderen Extensionen) nutzen hingegen die Kommandoumgebung, die

das Betriebssystem zur Verfügung stellt.

Besonders Trojaner, aber auch andere selbstablaufende Programme (mit

.exe und anderen Extensionen) nutzen hingegen die Kommandoumgebung, die

das Betriebssystem zur Verfügung stellt.

Daneben dienen,

Daneben dienen,

wie schon gesagt, exotische Abspielprogramme für Musik und Videos

sowie als besondere Software für geschlossene Anwenderkreise beworbene

Programme zum Transport von Malware. Dies gilt besonders für

wie schon gesagt, exotische Abspielprogramme für Musik und Videos

sowie als besondere Software für geschlossene Anwenderkreise beworbene

Programme zum Transport von Malware. Dies gilt besonders für

instinktorientierte Online-Angebote und

instinktorientierte Online-Angebote und

Warez-Seiten.

Warez-Seiten.

|

|

online |

|

Der

Anwender, der eine fremde Webseite aufruft, gibt dabei einige Basisdaten

über sich preis. Das ist zunächst die nummerische Internetadresse, mit

der er sich bewegt und die ihm in aller Regel von seinem Zugangsprovider

vorübergehend (dynamisch) zugewiesen wird. Daneben offenbart er auch den

Typ seines Webbrowsers und seinen "Refferer", wenn er etwa eine

Suchmaschine oder eine Linksammlung genutzt hat. Der

Anwender, der eine fremde Webseite aufruft, gibt dabei einige Basisdaten

über sich preis. Das ist zunächst die nummerische Internetadresse, mit

der er sich bewegt und die ihm in aller Regel von seinem Zugangsprovider

vorübergehend (dynamisch) zugewiesen wird. Daneben offenbart er auch den

Typ seines Webbrowsers und seinen "Refferer", wenn er etwa eine

Suchmaschine oder eine Linksammlung genutzt hat.

Auch die auf seinem System vorhandenen

Cookies sind lesbar, wenn sie vom Zielserver angefordert werden, und

können weitere personenbezogene Daten enthalten. Das gilt besonders für

die

Cookies sind lesbar, wenn sie vom Zielserver angefordert werden, und

können weitere personenbezogene Daten enthalten. Das gilt besonders für

die

HTTP-Cookies, die vom Webbrowser gespeichert und übermittelt werden.

HTTP-Cookies, die vom Webbrowser gespeichert und übermittelt werden.

Diese

relativ allgemeinen Informationen sind nicht besonders gefährlich und

bieten nur wenige Angriffspunkte. Diese

relativ allgemeinen Informationen sind nicht besonders gefährlich und

bieten nur wenige Angriffspunkte.

Wegen der im Browser gespeicherten Zugangsdaten für das Homebanking

oder Shopping im Internet sieht das schon anders aus. Sie können zwar

nicht unmittelbar ausgelesen werden, wohl aber, wenn es dem Angreifer

gelingt, den PC mit Malware zu infiltrieren.

Die dazu

verwendeten Methoden wurden bereits angesprochen ( Die dazu

verwendeten Methoden wurden bereits angesprochen ( Massenhacks von Webseiten werden zur Plage). Es handelt sich um das

Massenhacks von Webseiten werden zur Plage). Es handelt sich um das

DNS-Poisoning, bei dem die interne Host-Datei so umgeschrieben wird,

dass der Browser zu einer nachgemachten und präparierten Seite geführt

wird, die iframe-Umleitung und das Hacking von Datenbanken für die

Bestückung dynamischer Webseiten (

DNS-Poisoning, bei dem die interne Host-Datei so umgeschrieben wird,

dass der Browser zu einer nachgemachten und präparierten Seite geführt

wird, die iframe-Umleitung und das Hacking von Datenbanken für die

Bestückung dynamischer Webseiten ( SQL-Injection).

SQL-Injection).

|

Die aufgerufene Webseite kann zudem so präpariert sein, dass sie

unter Ausnutzung von Schwachstellen im Browser eigene Aktivitäten

ausführt. Die dazu verwendeten Kommandos können sowohl im Quellcode der

Seite (vor Allem

Java-Script) oder in einem plötzlich erscheinenden Werbefenster (

Java-Script) oder in einem plötzlich erscheinenden Werbefenster ( Pop-up) eingebunden sein. Dasselbe gilt für Einblendungen mit

Pop-up) eingebunden sein. Dasselbe gilt für Einblendungen mit

iFrames, die häufig für Werbeeinblendungen von fremden Seiten

verwendet werden.

iFrames, die häufig für Werbeeinblendungen von fremden Seiten

verwendet werden.

Solche aktiven Funktionen können dann zu einem

Drive-by-Download führen, bei dem allein schon das Aufrufen der

Seite dazu reicht, dass die Malware übermittelt wird.

Drive-by-Download führen, bei dem allein schon das Aufrufen der

Seite dazu reicht, dass die Malware übermittelt wird.

Besondere Vorsicht ist geboten, wenn die Website ein

Plug-in zum Download anbietet, das angeblich für irgendwelche

besondere Dienste notwendig sei. Damit soll in aller Regel der Browser

manipuliert und die Malware direkt installiert werden.

Plug-in zum Download anbietet, das angeblich für irgendwelche

besondere Dienste notwendig sei. Damit soll in aller Regel der Browser

manipuliert und die Malware direkt installiert werden.

Ganz

ähnlich funktioniert die Verbreitung über Ganz

ähnlich funktioniert die Verbreitung über

Peer-to-Peer-Netzwerke (Tauschbörsen), wobei der Download nicht von

einem Webserver, sondern von einem Partner erfolgt.

Peer-to-Peer-Netzwerke (Tauschbörsen), wobei der Download nicht von

einem Webserver, sondern von einem Partner erfolgt.

Ganz

unbemerkt kann ein Angreifer dann die Malware einsetzen, wenn bereits

eine "Hintertür" ( Ganz

unbemerkt kann ein Angreifer dann die Malware einsetzen, wenn bereits

eine "Hintertür" ( Backdoor)

besteht,

die entweder mit einem Backdoor)

besteht,

die entweder mit einem

Rootkit

oder bereits herstellerseits eingerichtet wurde ( Rootkit

oder bereits herstellerseits eingerichtet wurde ( Fernwartung). Besonders gefürchtet sind insoweit

Fernwartung). Besonders gefürchtet sind insoweit

Telefonanlagen, die häufig eine direkte Verbindung zum

informationsverarbeitenden System haben und das insbesondere dann, wenn

Telefonanlagen, die häufig eine direkte Verbindung zum

informationsverarbeitenden System haben und das insbesondere dann, wenn

Voice-over-IP - VoIP - genutzt wird (Internettelefonie).

Voice-over-IP - VoIP - genutzt wird (Internettelefonie).

|

|

Abwehr |

|

Gegen die

technisch ausgerichteten Angriffe helfen vor Allem die ständige

Aktualisierung der eingesetzten Programme, der Einsatz einer Firewall

(zum Absichern benutzter und Schließen ungenutzter Zugangswege) und

eines Virenscanners, der kontinuierlich den Onlineverkehr und die

Prozessverarbeitung überwacht. Gegen die

technisch ausgerichteten Angriffe helfen vor Allem die ständige

Aktualisierung der eingesetzten Programme, der Einsatz einer Firewall

(zum Absichern benutzter und Schließen ungenutzter Zugangswege) und

eines Virenscanners, der kontinuierlich den Onlineverkehr und die

Prozessverarbeitung überwacht.

Daneben ist das Nutzungsverhalten besonders wichtig. Richten Sie

unter Windows ein Benutzerkonto ohne Administratorenrechte ein. Die

Installation von Programmen und Malware ohne Ihr Zutun wird dadurch

ausgeschlossen.

|

Wenn Sie außerdem keine Zugangsdaten (und besonders keine TANs) im

System speichern und bei verlockenden Diensten erst nachdenken und dann

handeln, kann Ihnen fast nichts mehr passieren.

|

|

Fazit |

|

Malworker

versuchen, persönliche Daten auszuforschen und zu missbrauchen oder den

PC für andere Malworker

versuchen, persönliche Daten auszuforschen und zu missbrauchen oder den

PC für andere

Böswilligkeiten zu verwenden. Sowohl ihre technischen Methoden wie

auch ihre Überredungskünste haben sie immer mehr verfeinert, um fremde

Systeme infiltrieren und ihre Malware installieren zu können.

Böswilligkeiten zu verwenden. Sowohl ihre technischen Methoden wie

auch ihre Überredungskünste haben sie immer mehr verfeinert, um fremde

Systeme infiltrieren und ihre Malware installieren zu können.

Dazu werden entweder präparierte Datenträger oder Netzverbindungen

verwendet. Wegen der Netzverbindungen kommen alle Dienste in Betracht,

die das Internet und das digitale Telefon bieten.

Malware soll den Missbrauch unterstützen und ist deshalb wegen ihrer

zerstörerischen Eigenschaften zurückhaltend. Manchmal kommt es jedoch zu

dummen

Zufällen. dummen

Zufällen.

|

Es mag sie gegeben haben, die Spielkälber unter den Hackern und Malware-Entwicklern,

die nur ihren Spaß haben wollten und wenig Schaden anrichteten. Die

moderne Malware ist jedoch professionelles Werkzeug, um Straftaten zu

begehen.

|

|

Cyberfahnder |

|

© Dieter

Kochheim,

11.03.2018 |