|

Verschlüsselung ist unverdächtig |

|

|

|

31.10.2007: Im

Zusammenhang mit dem äußerst unrund laufenden Verfahren des

Generalbundesanwalts gegen den Soziologen Andrej H. ( 31.10.2007: Im

Zusammenhang mit dem äußerst unrund laufenden Verfahren des

Generalbundesanwalts gegen den Soziologen Andrej H. ( Kritik an der semantischen Beweisführung) hat der BGH auch

festgestellt, dass die Verwendung von Verschlüsselungstechniken nicht

zwingend darauf hinweisen, dass dabei auch strafbare Inhalte oder

Verabredungen transportiert werden.

Kritik an der semantischen Beweisführung) hat der BGH auch

festgestellt, dass die Verwendung von Verschlüsselungstechniken nicht

zwingend darauf hinweisen, dass dabei auch strafbare Inhalte oder

Verabredungen transportiert werden.

Die von  berichteten Umstände sind so gewöhnlich nicht. H. soll einen

Yahoo-Account zusammen mit seinem Kommunikationspartner in der Weise

genutzt haben, dass die Nachricht nicht versand wurde, sondern als

Entwurf im Account verblieb. Dort wurde sie dann von dem Partner

seinerseits aufgerufen. Diese Methode ist bislang eher von

islamistischen Extremisten bekannt.

berichteten Umstände sind so gewöhnlich nicht. H. soll einen

Yahoo-Account zusammen mit seinem Kommunikationspartner in der Weise

genutzt haben, dass die Nachricht nicht versand wurde, sondern als

Entwurf im Account verblieb. Dort wurde sie dann von dem Partner

seinerseits aufgerufen. Diese Methode ist bislang eher von

islamistischen Extremisten bekannt.

|

BGH:

Verschlüsselung von E-Mails begründet keinen dringenden Tatverdacht,

Heise online 31.10.2007 BGH:

Verschlüsselung von E-Mails begründet keinen dringenden Tatverdacht,

Heise online 31.10.2007

BGH,

Beschluss vom 18.10.2007 - StB 34/07 BGH,

Beschluss vom 18.10.2007 - StB 34/07

siehe auch

Verdacht. Verdacht.

|

|

Kontoverbindungs-Phishing |

Mac OS X 10.5 Leopard geknackt |

|

31.10.2007:

Auf eine gemeine Phishing-Variante ist ein Mitarbeiter der US-Supermarktkette

Supervalu hereingefallen, die behauptet hat, die Kontoverbindungen von

zwei Lieferanten hätten sich geändert. Der Mitarbeiter änderte die

Kontodaten. Dadurch flossen innerhalb weniger Tage etwa 10 Millionen $

auf Nimmerwiedersehen auf die Konten der Phisher. 31.10.2007:

Auf eine gemeine Phishing-Variante ist ein Mitarbeiter der US-Supermarktkette

Supervalu hereingefallen, die behauptet hat, die Kontoverbindungen von

zwei Lieferanten hätten sich geändert. Der Mitarbeiter änderte die

Kontodaten. Dadurch flossen innerhalb weniger Tage etwa 10 Millionen $

auf Nimmerwiedersehen auf die Konten der Phisher.

Im deutschsprachigen Raum ist diese Variate noch nicht aufgetaucht, was

unter anderem daran liegt, dass die Identitätsprüfungen bei der

Kontoeröffnung erheblich strenger sind als in den USA. Über den Einsatz

von Scheinfirmen habe ich in einem anderen Zusammenhang spekuliert. Sie

könnten auch bei betrügerischen Attacken dieser Art zum Einsatz kommen.

Phishing: US-Supermarkt versenkt zehn Millionen Dollar, techannel

31.10.2007

Phishing: US-Supermarkt versenkt zehn Millionen Dollar, techannel

31.10.2007

|

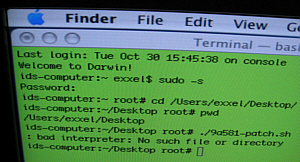

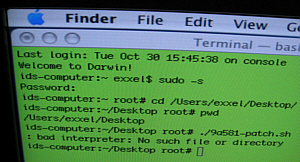

30.10.2007:

Nur einen Tag hat es gedauert, bis die erste Anleitung verfügbar war, um

das neue MacIntosh-Betriebssystem auch auf normalen PCs zu installieren.

Das ist zwar illegal und 30.10.2007:

Nur einen Tag hat es gedauert, bis die erste Anleitung verfügbar war, um

das neue MacIntosh-Betriebssystem auch auf normalen PCs zu installieren.

Das ist zwar illegal und

traut sich auch

nicht, auf das betreffende Forum zu verlinken, aber die Angaben in dem

Artikel reichen allemal aus, um im Handumdrehen die Quelle mit einer

ganz üblichen Suchmaschine zu finden. Jedenfalls dann, wenn man Google's

Expertensuche bemüht (siehe links außen). traut sich auch

nicht, auf das betreffende Forum zu verlinken, aber die Angaben in dem

Artikel reichen allemal aus, um im Handumdrehen die Quelle mit einer

ganz üblichen Suchmaschine zu finden. Jedenfalls dann, wenn man Google's

Expertensuche bemüht (siehe links außen).

Rekordverdächtig: Mac OS X 10.5 Leopard in nur einem Tag geknackt,

tecchannel 29.10.2007

Rekordverdächtig: Mac OS X 10.5 Leopard in nur einem Tag geknackt,

tecchannel 29.10.2007

Suchmaschinen

Suchmaschinen

|

|

biometrische Daten im E-Pass |

Vorratsdatenhaltung |

|

|

29.10.2007:

Mit den biometrischen Daten in dem ab dem 01.11.2007 geforderten E-Pass

und ihren kriminalistischen Grundlagen setzen sich auseinander 29.10.2007:

Mit den biometrischen Daten in dem ab dem 01.11.2007 geforderten E-Pass

und ihren kriminalistischen Grundlagen setzen sich auseinander

Christoph Bieber, Benjamin Drechsel,

Bilder im Staatsdienst oder: Der ePass kommt, Telepolis 29.10.2007;

Am 1. November startet die zweite Stufe der Digitalisierung der

Sicherheitsdaten von Bundesbürgern

Christoph Bieber, Benjamin Drechsel,

Bilder im Staatsdienst oder: Der ePass kommt, Telepolis 29.10.2007;

Am 1. November startet die zweite Stufe der Digitalisierung der

Sicherheitsdaten von Bundesbürgern

|

29.10.2007:

'mal ganz außerhalb der Reihe: Worüber regen sich die Zugangsprovider im

Zusammenhang mit der Vorratsdatenhaltung eigentlich auf? Als Kaufleute

müssen sie ihre Handelsbriefe und -belege ( 29.10.2007:

'mal ganz außerhalb der Reihe: Worüber regen sich die Zugangsprovider im

Zusammenhang mit der Vorratsdatenhaltung eigentlich auf? Als Kaufleute

müssen sie ihre Handelsbriefe und -belege ( § 257 Abs. 1 Nr. 2, 4, Abs. 2 HGB) sechs Jahre lang aufbewahren (§

257 Abs. 4 HGB) und das auch in elektronscher Form (§ 257 Abs. 3 HGB).

§ 257 Abs. 1 Nr. 2, 4, Abs. 2 HGB) sechs Jahre lang aufbewahren (§

257 Abs. 4 HGB) und das auch in elektronscher Form (§ 257 Abs. 3 HGB).

Wollen

Sie keine ordentlichen Kaufleute sein? Wollen

Sie keine ordentlichen Kaufleute sein?

|

|

BSI verbreitet keine Hackertools |

|

|

|

26.10.2007:

Erwartungsgemäß hat die Staatsanwaltschaft Bonn mit ihrem

Einstellungsbescheid vom 08.10.2007 - 430 Js 1496/07 - keine

strafrechtlichen Ermittlungen auf die Strafanzeige von 26.10.2007:

Erwartungsgemäß hat die Staatsanwaltschaft Bonn mit ihrem

Einstellungsbescheid vom 08.10.2007 - 430 Js 1496/07 - keine

strafrechtlichen Ermittlungen auf die Strafanzeige von

(tecchannel) gegen

das Bundesamt für Sicherheit in der Informationstechnik ( (tecchannel) gegen

das Bundesamt für Sicherheit in der Informationstechnik ( Hackertools vom BSI) eingeleitet und das Verfahren eingestellt.

Hackertools vom BSI) eingeleitet und das Verfahren eingestellt.

Das BSI

und der Hackerparagraf § 202c: Keine Strafverfolgung durch Staatsanwalt,

tecchannel 26.10.2007 Das BSI

und der Hackerparagraf § 202c: Keine Strafverfolgung durch Staatsanwalt,

tecchannel 26.10.2007

Der

Einstellungsbescheid wird mit einer vorgeschaltetet Java-Routine

geschützt, so dass hier die Einzelseiten als Grafikdokumente angegeben

werden müssen: Der

Einstellungsbescheid wird mit einer vorgeschaltetet Java-Routine

geschützt, so dass hier die Einzelseiten als Grafikdokumente angegeben

werden müssen:

Seite 1 Seite 1

Seite 2 Seite 2

Seite 3 Seite 3

Seite 4 Seite 4

Seite 5 Seite 5

|

Die StA

hebt hervor, dass das BSI nur einen Link veröffentlicht, der zu der

Seite des Softwareanbieters führt, dessen Programm von Die StA

hebt hervor, dass das BSI nur einen Link veröffentlicht, der zu der

Seite des Softwareanbieters führt, dessen Programm von

beanstandet wird ( beanstandet wird (

Seite 2

unten). Sie hebt die besondere Aufgabenstellung des BSI hervor und

schließt es aus, dass das BSI allein durch die Linksetzung eine

hinreichend konkretisierbare Straftat intendiert haben könnte. Seite 2

unten). Sie hebt die besondere Aufgabenstellung des BSI hervor und

schließt es aus, dass das BSI allein durch die Linksetzung eine

hinreichend konkretisierbare Straftat intendiert haben könnte.

Der Einstellungsbescheid greift eine Reihe von Problemen auf, die

auch der Cyberfahnder

benennt,

lässt den benennt,

lässt den

Rückverweis

aus § 303b StGB unerwähnt und bleibt mit seiner Argumentation sehr

allgemein. Dafür habe ich volles Verständnis, weil die Strafanzeige von Rückverweis

aus § 303b StGB unerwähnt und bleibt mit seiner Argumentation sehr

allgemein. Dafür habe ich volles Verständnis, weil die Strafanzeige von

natürlich

provokativ ist und die Strafnorm des natürlich

provokativ ist und die Strafnorm des

§ 202c

StGB nicht gerade § 202c

StGB nicht gerade

glücklich

formuliert ist. glücklich

formuliert ist.

|

|

5,3 % Strom schluckt das Internet |

|

|

|

26.10.2007:

Mehr als ein Zwanzigstel des weltweiten Stromverbrauchs entfällt auf die

technischen Komponenten für die Internettechnik. Die Energiebilanz für

die Verbreitung elektronischer Dokumente ist nicht unbedingt besser als

für die Drucke auf Papier (betrifft besonders PDF-Dokumente, die häufig

viel zu mächtig werden, wenn sie zu viele Grafikanteile enthalten).

Google hingegen nutzt seine Servertechnik unter Energiegesichtspunkten

so optimal, dass die Energiebilanz kaum verbessert werden kann. 26.10.2007:

Mehr als ein Zwanzigstel des weltweiten Stromverbrauchs entfällt auf die

technischen Komponenten für die Internettechnik. Die Energiebilanz für

die Verbreitung elektronischer Dokumente ist nicht unbedingt besser als

für die Drucke auf Papier (betrifft besonders PDF-Dokumente, die häufig

viel zu mächtig werden, wenn sie zu viele Grafikanteile enthalten).

Google hingegen nutzt seine Servertechnik unter Energiegesichtspunkten

so optimal, dass die Energiebilanz kaum verbessert werden kann.

Niels

Boeing, Wie bändigt man ein Energiemonster?

Technology Review 26.10.2007 Niels

Boeing, Wie bändigt man ein Energiemonster?

Technology Review 26.10.2007

|

|

|

Inflation der Verdächtigen |

Arbeitsmarktmotor Callcenter |

|

|

25.10.2007:

Die Liste der Verdächtigen, die in den USA von dem Terrorist Screening

Center erfasst werden, erweitert sich jährlich um rund 200.000 Personen

und wird 2008 die Millionen-Grenze überschreiten. Ihre Pflege und

Auswertung bereitet immer mehr technische und tatsächliche

Schwierigkeiten. 25.10.2007:

Die Liste der Verdächtigen, die in den USA von dem Terrorist Screening

Center erfasst werden, erweitert sich jährlich um rund 200.000 Personen

und wird 2008 die Millionen-Grenze überschreiten. Ihre Pflege und

Auswertung bereitet immer mehr technische und tatsächliche

Schwierigkeiten.

Florian

Rötzer, Bald eine Millionen Namen auf der US-Terrorliste,

Telepolis 25.10.2007 Florian

Rötzer, Bald eine Millionen Namen auf der US-Terrorliste,

Telepolis 25.10.2007

Ungeachtet der politischen und menschenrechtlichen Problematik solcher

Datensammlungen scheint das Problem der Datenpflege voll zuzuschlagen.

Man kann nur hoffen, dass die amerikanischen Sicherheitsbehörden immer

mehr Namen in der Liste erfassen, weil das Teil dann irgendwann völlig

unbrauchbar sein wird, weil es wegen seines Datenschrotts keine

vernünftige Aussage mehr geben kann.

|

25.10.2007:

Gegenwärtig arbeiten 415.000 Menschen in deutschen Callcentern. Der

Branchenverband "Callcenter Forum" prognostiziert 20.000 neue Stellen in

Callcentern im Jahr 2008. 25.10.2007:

Gegenwärtig arbeiten 415.000 Menschen in deutschen Callcentern. Der

Branchenverband "Callcenter Forum" prognostiziert 20.000 neue Stellen in

Callcentern im Jahr 2008.

Callcenter in Deutschland: "Good Jobs" und "Bad Jobs", Heise online

25.10.2007

Callcenter in Deutschland: "Good Jobs" und "Bad Jobs", Heise online

25.10.2007

Die Arbeitsbedingungen sind nicht immer goldig, im werbenden Bereich

die Methoden manchmal fragwürdig und im beratenden Bereich die

Auskunftsqualität nicht immer befriedigend. Freuen wir uns auf weitere

Anrufe und Warteschleifen mit Dudelmusik. Man kann ja froh sein, wenn

die Leute wenigstens in einer verständlichen Sprache reden.

Siehe auch

wettbewerbswidrige Werbung bei Gewerben.

wettbewerbswidrige Werbung bei Gewerben.

|

|

Forschen mit der Stechuhr |

|

|

|

23.10.2007:

... so betitelt 23.10.2007:

... so betitelt  einen Kommentar, der sich mit der Frage auseinander setzt, wie der

Zeitaufwand, den Wissenschaftler auf ein Forschungsprojekt verwenden,

gemessen und überprüft werden kann.

einen Kommentar, der sich mit der Frage auseinander setzt, wie der

Zeitaufwand, den Wissenschaftler auf ein Forschungsprojekt verwenden,

gemessen und überprüft werden kann.

Niels

Boeing, Forschen mit der Stechuhr, Technology

Review 23.10.2007 Niels

Boeing, Forschen mit der Stechuhr, Technology

Review 23.10.2007

Die (Fach-) Kollegen aus dem Wissenschaftsbetrieb mögen es mir nachsehen,

wenn ich meine Arbeitsumwelt und -weise mit der ihren vergleiche. Aber

auch ich werde ganz überwiegend dafür bezahlt, dass ich meinen Kopf

einsetze. Es gibt die schnöde Handarbeit (lesen, Notizen machen, Fakten

einander zuordnen), die unvermeidlich ist und auch unter

arbeitsökonomischen Gesichtspunkten betrachtet werden mag. Schon bei der

Reorganisation komplizierter Beziehungen zwischen Fakten muss man

irgendwann eine Linie finden, verborgene Zusammenhänge suchen und

Perspektiven entwickeln.

Das Ganze ist ein Zusammenspiel von Detailwissen, Fachwissen,

Professionalität und Genialität. Und genau das will der Auftraggeber

bekommen (wenn er nicht auch ein vorgegebenes Ergebnis haben will).

|

Manchmal stehe auch ich "auf dem Schlauch" und will sich "der Knoten

nicht lösen". Und plötzlich "macht es Klick" bei einer ganz anderen

Gelegenheit, bei einem Gespräch mit leidensfreundlichen Kollegen

, bei

einem kurzen Spaziergang, über Nacht oder während einer notwendigen

menschlichen Hygienemaßnahme. Der Kopf und die Überlegungen, die man

wälzt, lassen sich nicht hinter der Bürotür abschalten und mit der

Stoppuhr in zeitliche Portionen teilen. , bei

einem kurzen Spaziergang, über Nacht oder während einer notwendigen

menschlichen Hygienemaßnahme. Der Kopf und die Überlegungen, die man

wälzt, lassen sich nicht hinter der Bürotür abschalten und mit der

Stoppuhr in zeitliche Portionen teilen.

Ich wende mich nicht gegen eine Qualitätskontrolle und auch nicht

gegen ein Projektmanagement, das im Interesse des Zusammenspiels

mehrerer Beteiligter auf die großräumige Einhaltung von Meilensteinen

und Zeitplänen achtet. Die Feingranulierung hingegen, die intellektuelle

und kreative Arbeit in genau definierte Zeitblöcke packen will,

funktioniert nicht, und sie zu fordern, ist technokratisch, borniert und

böswillig. Diese Form der Arbeit lässt sich nicht nach REFA-Gesichtspunkten

planen, portionieren und abrechnen.

Wer diese Art von Arbeit leistet kann nur am Ergebnis beurteilt

werden und nicht daran, in welchen Zeitintervallen Geistesblitze

geleistet werden.

Für

die sprachliche Normenkontrolle sei angemerkt, dass ich die meisten

dieser Gespräche mit Kolleginnen führe und von den Damen auch die

meisten Inspirationen erfahre. Für

die sprachliche Normenkontrolle sei angemerkt, dass ich die meisten

dieser Gespräche mit Kolleginnen führe und von den Damen auch die

meisten Inspirationen erfahre.

|

|

not amused |

Spam-Discounter |

|

|

23.10.2007: 23.10.2007:

China

verärgert über neue deutsche Vorwürfe wegen Internetspionage, Heise

online 23.10.2007 China

verärgert über neue deutsche Vorwürfe wegen Internetspionage, Heise

online 23.10.2007

Nein? Ooh!

Informationen zum "chinesischen Trojaner" unter Verschluss, Heise

online 30.11.2007

Informationen zum "chinesischen Trojaner" unter Verschluss, Heise

online 30.11.2007

Hackerangriff auf US-Laboratorien eventuell chinesischen Ursprungs,

Heise online 09.12.2007

Hackerangriff auf US-Laboratorien eventuell chinesischen Ursprungs,

Heise online 09.12.2007

Monika

Ermert, Terroristen raus aus dem Cyberspace, c't

17.10.2007 Monika

Ermert, Terroristen raus aus dem Cyberspace, c't

17.10.2007

Ausmaß

der Cyber-Attacke auf das Pentagon größer als bisher bekannt, Heise

online 10.03.2008 Ausmaß

der Cyber-Attacke auf das Pentagon größer als bisher bekannt, Heise

online 10.03.2008

|

23.10.2007:

20 Millionen 23.10.2007:

20 Millionen

Spam-Mails

kosten 350 Euro. Spam-Mails

kosten 350 Euro.

5 Millionen

E-Mail-Adressen und ein Baukasten zum Erstellen von Spams kosten 140

Euro. 10 Millionen Adressen - ohne Service - kosten hingegen nur

100 Euro. 5 Millionen

E-Mail-Adressen und ein Baukasten zum Erstellen von Spams kosten 140

Euro. 10 Millionen Adressen - ohne Service - kosten hingegen nur

100 Euro.

Aale, Aale, Aale: ... und einen

DDoS-Angriff gibt es kostenlos dazu. DDoS-Angriff gibt es kostenlos dazu.

Heftige

Angriffe kosten mehr: 14 Euro stündlich oder 70 Euro für den ganzen

Tag. Heftige

Angriffe kosten mehr: 14 Euro stündlich oder 70 Euro für den ganzen

Tag.

Diese Preise hat laut

der Anti-Viren-Programm-Hersteller

Gdata ermittelt. Möglich macht das der der Anti-Viren-Programm-Hersteller

Gdata ermittelt. Möglich macht das der

Storm-Worm

und die von ihm aufgebauten Storm-Worm

und die von ihm aufgebauten

Botnetze. Botnetze.

Mutige neue Welt.

Spam

zum Schnäppchenpreis, Heise online 23.10.2007 Spam

zum Schnäppchenpreis, Heise online 23.10.2007

Spamlawine: 95 Prozent der E-Mails sind Schrott, pressetext.ch

12.11.2007

Spamlawine: 95 Prozent der E-Mails sind Schrott, pressetext.ch

12.11.2007

|

|

Prostitution im Second Life |

|

Video Video |

21.10.2007: In

der virtuellen Zweiten Welt kommen immer häufiger die (wirtschaftlichen)

Mechanismen zum Zuge, die auch prägend für die Realität sind. Nach den

ersten 21.10.2007: In

der virtuellen Zweiten Welt kommen immer häufiger die (wirtschaftlichen)

Mechanismen zum Zuge, die auch prägend für die Realität sind. Nach den

ersten

Bankcrashes

haben nun auch Wirtschafter, Prostituierte und Zulieferer für Assessoires

Einzug gehalten. Bankcrashes

haben nun auch Wirtschafter, Prostituierte und Zulieferer für Assessoires

Einzug gehalten.

Näheres erfährt man in der Artikelserie von

Burkhard

Schröder, Sex in Second Life, Telepolis 2007 Burkhard

Schröder, Sex in Second Life, Telepolis 2007

Teil 1 (

Der

verliebte Avatar, Telepolis 04.06.2007) berichtet vom Balzen, von

feuchten Träumen und hübschen Körpern, deren Abbilder nicht immer die

Kitsch-Kontrolle überstehen. Der

verliebte Avatar, Telepolis 04.06.2007) berichtet vom Balzen, von

feuchten Träumen und hübschen Körpern, deren Abbilder nicht immer die

Kitsch-Kontrolle überstehen.

In Teil 2 (

Einsame

Herzen 2.0, Telepolis 21.10.2007) geht es nicht nur zur Sache,

sondern besonders um Prostitution. Einsame

Herzen 2.0, Telepolis 21.10.2007) geht es nicht nur zur Sache,

sondern besonders um Prostitution. Hierzu müssen die zunächst

geschlechtslosen Avatare mit einer sexuellen Grundausstattung versehen

werden, die zugleich auch mit modischem Schmuck verschönert werden können.

|

Hinzu kommen die Gesten und Bewegungen, die die üblichen Avatare nicht

haben. Die kleinen Programme für die Ausstattungsmerkmale kann man nur

gegen Linden-$ kaufen. Man muss im Durchschnitt 50 reale Dollar investieren,

bis die Cyberhure ( Escort) marktgängig ausgestattet ist.

Escort) marktgängig ausgestattet ist.

Die Viertelstunde Cybersex kostet in den vorgestellten Beispielen

umgerechnet 2 bis 3 Euro, natürlich in Linden-$ und per Vorkasse.

Inzwischen gibt es neben attraktiven Wohnungsbordellen auch die

ersten Stundenhotels, über deren Kosten der Artikel schweigt. Wenn die

Erfahrungen aus der ersten Welt auch hier gelten, so dürfte die

Tagesmiete bei etwa 10 Euro liegen oder bei der Hälfte der Einnahmen.

Bislang wird noch nicht über Türsteher, "freundliche" Zuhälter und

Verteilungskämpfe berichtet.

Aber auch das werden die Leute schon hinkriegen!

30.10.2007:

Raubkopien im SL: 30.10.2007:

Raubkopien im SL:

Neue

Klage wegen Urheberrechtsverletzungen in Second Life, Heise online

30.10.2007 Neue

Klage wegen Urheberrechtsverletzungen in Second Life, Heise online

30.10.2007

|

|

Google: Börsenwert 200 Mrd. $ |

Altersverifizierung |

|

20.10.2007:

Am 19.10.2007 überstieg der Börsenwert des Unternehmens Google erstmals

die Marke von 200 Milliarden US-Dollar. Es ist damit hinter

Spitzenreiter Microsoft das zweitteuerste Unternehmen auf dem US-Markt. 20.10.2007:

Am 19.10.2007 überstieg der Börsenwert des Unternehmens Google erstmals

die Marke von 200 Milliarden US-Dollar. Es ist damit hinter

Spitzenreiter Microsoft das zweitteuerste Unternehmen auf dem US-Markt.

Googles

Börsenwert knackt die 200-Milliarden-Grenze, Heise online 20.10.2007 Googles

Börsenwert knackt die 200-Milliarden-Grenze, Heise online 20.10.2007

Google

übertrifft die Erwartungen, Heise online 19.10.2007 Google

übertrifft die Erwartungen, Heise online 19.10.2007

Die Kehrseite: Googles vielfältigen Angebote haben die Kritik auf

sich gezogen, ein Datenkrake zu sein, der über so viele private und

persönliche Informationen verfügt, dass der unbedarfte Nutzer gläsern

bis auf die Knochen wird. Das

Fundstück

verweist auf eine nette Kurzgeschichte, die die Konsequenzen ausmalt. Fundstück

verweist auf eine nette Kurzgeschichte, die die Konsequenzen ausmalt.

|

20.10.2007:

Die Meldung über die Entscheidung des BGH über die hohen Anforderungen

an die Überprüfung des Lebensalters wurde verlegt zur Themenseite 20.10.2007:

Die Meldung über die Entscheidung des BGH über die hohen Anforderungen

an die Überprüfung des Lebensalters wurde verlegt zur Themenseite

Medien,

Gewalt, Jugendschutz. Medien,

Gewalt, Jugendschutz.

|

|

|

Als Folge

der US-Kreditkrise läuft inzwischen Als Folge

der US-Kreditkrise läuft inzwischen

die

Gelddruckmaschine des Milliardenkonzerns Google langsamer: die

Gelddruckmaschine des Milliardenkonzerns Google langsamer:

Googles

Kerngeschäft wächst immer langsamer, Heise online 28.03.2008 Googles

Kerngeschäft wächst immer langsamer, Heise online 28.03.2008

|

|

|

E-Government |

Botnetze: Wirkung wie DDoS |

|

|

17.10.2007:

Mit zwei Artikeln widmet sich 17.10.2007:

Mit zwei Artikeln widmet sich

den Standards und

den Anwendungen aus dem Bereich des E-Government. Sie sind eine

hilfreiche Einführung in die Grundlagen und das Basiswissen, zumal das den Standards und

den Anwendungen aus dem Bereich des E-Government. Sie sind eine

hilfreiche Einführung in die Grundlagen und das Basiswissen, zumal das

Grundschutzhandbuch des Bundesamts für Sicherheit in der

Informationstechnik -

Grundschutzhandbuch des Bundesamts für Sicherheit in der

Informationstechnik -

BSI

- noch allgemein bekannt sein dürfte, die Vorgaben der BSI

- noch allgemein bekannt sein dürfte, die Vorgaben der

KBSt

(BMI) zum KBSt

(BMI) zum

E-Government als solches (

E-Government als solches ( SAGA), zur

SAGA), zur

Barrierefreiheit, zu offenen Standards und zur

Barrierefreiheit, zu offenen Standards und zur

digitalen Signatur hingegen wohl eher nicht.

digitalen Signatur hingegen wohl eher nicht.

Klaus

Manhart, eGovernment: Ämter und Behörden online nutzen,

tecchannel 08.10.2007 Klaus

Manhart, eGovernment: Ämter und Behörden online nutzen,

tecchannel 08.10.2007

Klaus

Manhart, eGovernment: Standards, Dienste und

Softwaresysteme, tecchannel 17.10.2007 Klaus

Manhart, eGovernment: Standards, Dienste und

Softwaresysteme, tecchannel 17.10.2007

|

17.10.2007:

Die Meldungen über die immer gefährlicher werdenden Aktivitäten der

Botnetze ( 17.10.2007:

Die Meldungen über die immer gefährlicher werdenden Aktivitäten der

Botnetze ( täglich 250.000 neue Zombies,

täglich 250.000 neue Zombies,

heftige

Angriffe) reißen nicht ab. heftige

Angriffe) reißen nicht ab.

meldet jetzt, dass

sich sogenannte

Directory Harvest-Angriffe

immer häufiger wie verteilte Angriffe auswirken ( meldet jetzt, dass

sich sogenannte

Directory Harvest-Angriffe

immer häufiger wie verteilte Angriffe auswirken ( DDoS) und E-Mail-Server von Unternehmen und Behörden belasten oder

sogar in die Knie zwingen.

DDoS) und E-Mail-Server von Unternehmen und Behörden belasten oder

sogar in die Knie zwingen.

Beim Directory Harvest werden massenhaft E-Mails

an eine bekannte Domain versandt, wobei die E-Mail-Konten nach dem

Zufallsprinzip aus Wörterbüchern mit üblichen Vor- und Familiennamen

gebildet werden (<Vorname>.<Name>@

<Angriffsziel>.<TLD>

).

Meldet das Zielsystem keinen Fehler zurück, hat der Angreifer einen

Treffer gelandet und ein echtes E-Mail-Konto gefunden. ).

Meldet das Zielsystem keinen Fehler zurück, hat der Angreifer einen

Treffer gelandet und ein echtes E-Mail-Konto gefunden.

Andere Spammer halten sich gar nicht erst mit der Auswertung der

Rückmeldungen auf und

missbrauchen einen fremden Domainnamen.

missbrauchen einen fremden Domainnamen.

TLD:

TLD:

Top Level Domain Top Level Domain

|

|

Störstrahlung |

schlechte Passwörter |

|

|

15.10.2007:

Mit der elektromagnetischen Abstrahlung elektronischer Geräte, die

sogenannte Störstrahlung, befasst sich ein aktueller Artikel vom BSI: 15.10.2007:

Mit der elektromagnetischen Abstrahlung elektronischer Geräte, die

sogenannte Störstrahlung, befasst sich ein aktueller Artikel vom BSI:

BSI, IT und Geheimschutz, tecchannel 15.10.2007

BSI, IT und Geheimschutz, tecchannel 15.10.2007

Prinzipiell strahlt jeder PC Störstrahlung ab, die von einem

Empfänger aufgenommen und technisch rekonstruiert werden kann. Die NATO

verlangt deshalb nach besonders abstrahlungsarmen Geräten. Das Bundesamt

hat darüber hinaus ein Zonenmodell für Gefahrensituationen und , u.a. in

Zusammenarbeit mit der Bundeswehr, ein umfassendes Messkonzept

entwickelt, das sowohl die regulär eingesetzte IT-Technik wie auch die

üblichen Lauschgeräte umfasst.

|

15.10.2007:

Der bekannte Hersteller von Anti-Virensoftware McAfee hat die in Europa

verwendeten Passwörter darauf untersucht, wie sicher sie gegen den

Einsatz von Wörterbüchern beim 15.10.2007:

Der bekannte Hersteller von Anti-Virensoftware McAfee hat die in Europa

verwendeten Passwörter darauf untersucht, wie sicher sie gegen den

Einsatz von Wörterbüchern beim

Brute-Force-Angriff und gegen das Erraten sind. Er kommt zu dem

erschreckenden Ergebnis, dass rund die Hälfte der Anwender unsichere und

leicht zu erratende Passwörter verwendet.

Brute-Force-Angriff und gegen das Erraten sind. Er kommt zu dem

erschreckenden Ergebnis, dass rund die Hälfte der Anwender unsichere und

leicht zu erratende Passwörter verwendet.

Lascher

Umgang mit Passwörtern, tecchannel 13.10.2007 Lascher

Umgang mit Passwörtern, tecchannel 13.10.2007

Die beliebtesten Begriffe für das erfolgreiche Social Engineering sind

somit:

| 1. |

Name eines Haustiers |

| 2. |

Ein Hobby |

| 3. |

Mädchenname der Mutter |

| 4. |

Geburtsdatum eines Familienmitglieds |

| 5. |

Eigenes Geburtsdatum |

| 6. |

Name des Partners |

| 7. |

Eigener Name |

| 8. |

Lieblingsfußballmannschaft |

| 9. |

Lieblingsfarbe |

| 10. |

Erste Schule

|

|

|

kein verschärfter Jugendschutz |

Big Lauscher |

|

|

15.10.2007:

Die Meldung zum Entwurf zur Änderung

des Jugendschutzgesetzes (JuSchG) wurde verlegt zur Themenseite 15.10.2007:

Die Meldung zum Entwurf zur Änderung

des Jugendschutzgesetzes (JuSchG) wurde verlegt zur Themenseite

Medien,

Gewalt, Jugendschutz. Medien,

Gewalt, Jugendschutz.

|

15.10.2007:

Die National Security Agency - NSA - wird nicht nur literarisch

gewürdigt ( 15.10.2007:

Die National Security Agency - NSA - wird nicht nur literarisch

gewürdigt ( Diabolus), hat sich nicht nur einen Platz in der Geschichte errungen

(

Diabolus), hat sich nicht nur einen Platz in der Geschichte errungen

( Echelon;

Echelon;

Echelon; oder war das die CIA?), sondern ist immer wieder für

Meldungen gut, die ganz im Gegensatz zu

Echelon; oder war das die CIA?), sondern ist immer wieder für

Meldungen gut, die ganz im Gegensatz zu

Rosa

Luxemburg stehen. Rosa

Luxemburg stehen.

Die begnadete Dame hatte noch gesagt: Freiheit ist immer die

Freiheit des Andersdenkenden.

Die NSA vertritt einen anderen Freiheitsbegriff, der eher lauten könnte:

Freiheit ist, was Amerika nutzt.

Anlass für diese kleine Beschimpfung ist:

Neue

Hinweise auf NSA-Lauschprogramm schon vor dem 11.9., Heise online

13.10.2007 Neue

Hinweise auf NSA-Lauschprogramm schon vor dem 11.9., Heise online

13.10.2007

|

|

selffullfilling Prävention |

|

|

12.10.2007:

Die Länder Niedersachsen und Saarland haben sich jetzt im Bundesrat

dafür eingesetzt, eine online verfügbare, europaweite Gewalttäterdatei

einzurichten, damit die Polizei - besonders im Zusammenhang mit

Großveranstaltungen - ihre Einsätze besser planen und gezielter gegen

einzelne Gewalttäter vorgehen kann. 12.10.2007:

Die Länder Niedersachsen und Saarland haben sich jetzt im Bundesrat

dafür eingesetzt, eine online verfügbare, europaweite Gewalttäterdatei

einzurichten, damit die Polizei - besonders im Zusammenhang mit

Großveranstaltungen - ihre Einsätze besser planen und gezielter gegen

einzelne Gewalttäter vorgehen kann.

Länder

fordern EU-weite Datei zu Gewalttätern, Heise online 12.10.2007 Länder

fordern EU-weite Datei zu Gewalttätern, Heise online 12.10.2007

Allein für die Vorhersage künftigen kriminellen Verhaltens gibt es

mehrere formalisierte Register und über ein weiteres zur Erfassung und

Veröffentlichung von Sexualtätern wird immer wieder gerne diskutiert.

Allein für die Vorhersage künftigen kriminellen Verhaltens gibt es

mehrere formalisierte Register und über ein weiteres zur Erfassung und

Veröffentlichung von Sexualtätern wird immer wieder gerne diskutiert.

Das

Kernstück ist das Das

Kernstück ist das

Bundeszentralregister, in dem alle Verurteilungen zu Strafe,

Einstellungen wegen Schuldunfähigkeit und Fahndungen erfasst werden. Der

Betrieb ist im

Bundeszentralregister, in dem alle Verurteilungen zu Strafe,

Einstellungen wegen Schuldunfähigkeit und Fahndungen erfasst werden. Der

Betrieb ist im

Bundeszentralregistergesetz geregelt, das präzise Regelungen für die

Beauskunftung und vor Allem dazu enthält, wann die Eintragungen nicht mehr

verwertet und schließlich gelöscht werden müssen. Seit dem 01.01.2007

ist das neu geschaffene

Bundeszentralregistergesetz geregelt, das präzise Regelungen für die

Beauskunftung und vor Allem dazu enthält, wann die Eintragungen nicht mehr

verwertet und schließlich gelöscht werden müssen. Seit dem 01.01.2007

ist das neu geschaffene

Bundesamt für Justiz für das BZR zuständig.

Bundesamt für Justiz für das BZR zuständig.

Das zweite Kernstück ist das

Verkehrszentralregister beim

Verkehrszentralregister beim

Kraftfahrt-Bundesamt. Es speichert nach den Vorgaben der

Kraftfahrt-Bundesamt. Es speichert nach den Vorgaben der

§§ 28

ff. Straßenverkehrsgesetz alle Verurteilungen wegen Straftaten im

Straßenverkehr und alle rechtskräftigen Bußgeldentscheidungen. Das KBA

verfügt zudem über alle Daten wegen der inländischen Fahrerlaubnisse. §§ 28

ff. Straßenverkehrsgesetz alle Verurteilungen wegen Straftaten im

Straßenverkehr und alle rechtskräftigen Bußgeldentscheidungen. Das KBA

verfügt zudem über alle Daten wegen der inländischen Fahrerlaubnisse.

|

Auch

über ausländische Verurteilungen können im begrenztem Umfang Auskünfte

erlangt werden. Sie können in automatisierten Abfrageverfahren über das

BZR gesteuert werden. Auch

über ausländische Verurteilungen können im begrenztem Umfang Auskünfte

erlangt werden. Sie können in automatisierten Abfrageverfahren über das

BZR gesteuert werden.

Schließlich gibt es noch das

Schließlich gibt es noch das

Zentrale Staatsanwaltschaftliche Verfahrensregister beim Bundesamt

für Justiz, das den Vorschriften von

Zentrale Staatsanwaltschaftliche Verfahrensregister beim Bundesamt

für Justiz, das den Vorschriften von

§§ 492

ff. StPO folgend alle (ernsthaften) Ermittlungsverfahren der

deutschen Staatsanwaltschaften erfasst und auf das - jedenfalls

unbeschränkt - nur Strafverfolgungsbehörden zugreifen dürfen. §§ 492

ff. StPO folgend alle (ernsthaften) Ermittlungsverfahren der

deutschen Staatsanwaltschaften erfasst und auf das - jedenfalls

unbeschränkt - nur Strafverfolgungsbehörden zugreifen dürfen.

Es stellt sich

ernsthaft die Frage, wozu weitere Spezialregister gebraucht werden. Die

Strafverfolgung jedenfalls ist gut gerüstet und mit leistungsfähigen

Instrumenten versorgt - wenn nicht gerade eine unausgereifte Software

nach dem Update die Arbeit (des BZR) über Monate hinweg lahmlegt. Es stellt sich

ernsthaft die Frage, wozu weitere Spezialregister gebraucht werden. Die

Strafverfolgung jedenfalls ist gut gerüstet und mit leistungsfähigen

Instrumenten versorgt - wenn nicht gerade eine unausgereifte Software

nach dem Update die Arbeit (des BZR) über Monate hinweg lahmlegt.

Ein

Gewalttäterregister lässt sich einfach mit einer Verknüpfung der

nationalen Strafregister herstellen. Die Rechtesteuerung dafür ist

erprobt und bewährt. Ein

Gewalttäterregister lässt sich einfach mit einer Verknüpfung der

nationalen Strafregister herstellen. Die Rechtesteuerung dafür ist

erprobt und bewährt.

Das

diskutierte Sexualtäterregister wird hingegen allzu häufig mit der

Vorstellung verbunden, die Öffentlichkeit solle sich über die

Verfehlungen ihrer Nachbarn informieren können. In der einen Richtung

fördert das den Voyeurismus, in der anderen die Stigmatisierung. Das

diskutierte Sexualtäterregister wird hingegen allzu häufig mit der

Vorstellung verbunden, die Öffentlichkeit solle sich über die

Verfehlungen ihrer Nachbarn informieren können. In der einen Richtung

fördert das den Voyeurismus, in der anderen die Stigmatisierung.

Die

Öffentlichkeit hat ein Anrecht auf ein kollektives Gedächtnis, das

gefährliche Mitmenschen erkennen kann. Aber es muss Regeln geben. Die

sind jedenfalls dann nicht gewährleistet, wenn Informationen

unkontrolliert bezogen und erhalten werden können. Irgendwann muss auch

ein Fehlverhalten nicht mehr vorwerfbar sein, je nach seiner Art,

Gefährlichkeit und Resozialisierung der Betroffenen. Die

Öffentlichkeit hat ein Anrecht auf ein kollektives Gedächtnis, das

gefährliche Mitmenschen erkennen kann. Aber es muss Regeln geben. Die

sind jedenfalls dann nicht gewährleistet, wenn Informationen

unkontrolliert bezogen und erhalten werden können. Irgendwann muss auch

ein Fehlverhalten nicht mehr vorwerfbar sein, je nach seiner Art,

Gefährlichkeit und Resozialisierung der Betroffenen.

|

|

Filesharing, Raubkopien: böse, böse, böse |

|

|

09.10.2007:

Jahrelang haben die Musik-Verwertungsgesellschaften gejammert und ihnen

folgten die Filmvertriebe: Raubkopierer sind Verbrecher und der

Missbrauch der modernen IT-Technik verursacht Riesenschäden. 09.10.2007:

Jahrelang haben die Musik-Verwertungsgesellschaften gejammert und ihnen

folgten die Filmvertriebe: Raubkopierer sind Verbrecher und der

Missbrauch der modernen IT-Technik verursacht Riesenschäden.

Das jüngste Gejammere kommt - akademisch geadelt - von den

Marketingwissenschaftlern der Bauhaus-Universität Weimar und der

Universität Hamburg, die mit ihrer Filesharing-Studie von

gemeldet werden.

Nicht ohne Augenzwinkern, so es sich doch um eine nach eigenen

Angaben unabhängige Studie handeln soll. gemeldet werden.

Nicht ohne Augenzwinkern, so es sich doch um eine nach eigenen

Angaben unabhängige Studie handeln soll.

Studie:

Deutsche Filmindustrie verliert jährlich rund 190 Millionen Euro Umsatz

durch illegale Filmkopien, Heise online 09.10.2007 Studie:

Deutsche Filmindustrie verliert jährlich rund 190 Millionen Euro Umsatz

durch illegale Filmkopien, Heise online 09.10.2007

Ich habe -

ganz persönlich und subjektiv - schon erhebliche Zweifel an den

Schadenssummen wegen der Verkäufe von Musik gehabt. Die jüngere

Vergangenheit war nicht gerade reich an mitreißenden Stimmen

(Cranberries [Zombie], Bell, Book and Candle [kein Mädchen, eine

Frau!]), hervorragenden Covern (Mad World), begnadeten Arrangements

(Eileen Ivers) und einzigartigen Unikaten (Meat Loaf [inzwischen ohne

die markante Stimme], Clanned [!!!], Clegg [Juluka,

Savuka]). Wo ist die hinreißende, neue Version von A Whiter

Shade of Pale, nachdem das Original genial (Procol Harum)

und die Cover noch genialer (Doro Pesch) oder ganz anders, aber doch

auch ein bißchen genial waren (Annie Lennox)? Ich habe -

ganz persönlich und subjektiv - schon erhebliche Zweifel an den

Schadenssummen wegen der Verkäufe von Musik gehabt. Die jüngere

Vergangenheit war nicht gerade reich an mitreißenden Stimmen

(Cranberries [Zombie], Bell, Book and Candle [kein Mädchen, eine

Frau!]), hervorragenden Covern (Mad World), begnadeten Arrangements

(Eileen Ivers) und einzigartigen Unikaten (Meat Loaf [inzwischen ohne

die markante Stimme], Clanned [!!!], Clegg [Juluka,

Savuka]). Wo ist die hinreißende, neue Version von A Whiter

Shade of Pale, nachdem das Original genial (Procol Harum)

und die Cover noch genialer (Doro Pesch) oder ganz anders, aber doch

auch ein bißchen genial waren (Annie Lennox)?

Dasselbe gilt für Filme. Nach dem ersten Werner-Film (der-könig-wird-sich-vor-lachen-bepissen,

ja-ja-heißt-leck ...) blieb fast nur Matrix 1 als der Film über, den man

wirklich gesehen haben musste.

|

Meine Kritik

mag ungerecht sein und borniert und wahrscheinlich werde ich sie auch

wieder in Teilen revidieren müssen. Meine Kritik

mag ungerecht sein und borniert und wahrscheinlich werde ich sie auch

wieder in Teilen revidieren müssen.

Wegen der Rhetorik und Methode der Jammerer ändert das aber nichts.

Sie verkennen, dass noch lange nicht jedes Werk, das "schwarz" kopiert

wird, auch wirklich gekauft würde. "Echte" Sammler von Bildern, Musik

und Filmen sammeln solche Datenmengen an, dass man sie nicht in ein

Gefängnis, sondern als Messie in eine Klappse stecken müsste. Wenn sie

für ihre Leidenschaft bezahlen müssten, würden sie verelenden, müsste

man sie entmündigen und ihre Dealer mindestens der Staatsaufsicht

unterstellen, wenn nicht auch strafverfolgen.

Das Ganze ist

nicht ganz ernst gemeint, aber (irgendwie) doch wahr. Das Ganze ist

nicht ganz ernst gemeint, aber (irgendwie) doch wahr.

Moral: Rein

wirtschaftswissenschaftliche Untersuchungen, die nicht auch den

Konsumentenhorizont und die Interessen der Konsumenten einbeziehen,

erbringen schlicht falsche Ergebnisse. Ganz deutlich wird das beim

Urheberrecht, das praktisch zu einem Verwertungsrechteinhaberrecht

geworden ist und dementsprechend lobbyisiert wird. Moral: Rein

wirtschaftswissenschaftliche Untersuchungen, die nicht auch den

Konsumentenhorizont und die Interessen der Konsumenten einbeziehen,

erbringen schlicht falsche Ergebnisse. Ganz deutlich wird das beim

Urheberrecht, das praktisch zu einem Verwertungsrechteinhaberrecht

geworden ist und dementsprechend lobbyisiert wird.

Die Veröffentlichungen von Vor-Premieren-Filmen und die

Geschäftemacher gehören hingegen geächtet und verfolgt. Ich wende mich

nur gegen die Exzesse im Zusammenhang mit der Breitenverfolgung und

-verunsicherung.

|

|

visualisierte Internet-Schwerpunkte |

Lastschrift führend |

Schwerpunkte der Internet-Aktivitäten

Schwerpunkte der Internet-Aktivitäten

Schwerpunkte der Ort-zu-Ort-Verbindungen

Schwerpunkte der Ort-zu-Ort-Verbindungen |

07.10.2007:

Chris Harrison hat die weltweiten Verbindungsaufnahmen zum Internet

(links oben) und die Häufigkeit von Ort-zu-Ort-Verbindungen visualisiert

(links unten). Die dadurch entstandenen Grafiken veranschaulichen die

Zentren der Internetnutzung: 07.10.2007:

Chris Harrison hat die weltweiten Verbindungsaufnahmen zum Internet

(links oben) und die Häufigkeit von Ort-zu-Ort-Verbindungen visualisiert

(links unten). Die dadurch entstandenen Grafiken veranschaulichen die

Zentren der Internetnutzung:

Chris

Harrison, Internet Map, chrisharrison.net Chris

Harrison, Internet Map, chrisharrison.net

Der

Internet-Verkehr als Bild, Heise online 06.10.2007 Der

Internet-Verkehr als Bild, Heise online 06.10.2007

Das untere Bild gibt nicht die physikalische Struktur der

internationalen Kabel und Netze wider - allenfalls in ihren

Grundzügen, weil die Endpunkte der Verbindungsaufnahmen zugrunde gelegt

werden.

internationalen Kabel und Netze wider - allenfalls in ihren

Grundzügen, weil die Endpunkte der Verbindungsaufnahmen zugrunde gelegt

werden.

|

05.10.2007:

Die 05.10.2007:

Die

Lastschrift ist die beliebteste Bezahlmethode für Online-Käufe (38 %

der Bezahlvorgänge).

Lastschrift ist die beliebteste Bezahlmethode für Online-Käufe (38 %

der Bezahlvorgänge).

Deutsche Online-Käufer zahlen am liebsten per Lastschrift, Heise

online 05.10.2007

Deutsche Online-Käufer zahlen am liebsten per Lastschrift, Heise

online 05.10.2007

Die Die

Lastschrift

ist ein anerkanntes, klassisches Bezahlverfahren, das Vertrauen vom

Verkäufer und vom Käufer verlangt; das ist okay. Grundsätzlich lehne ich

hingegen Verkaufsangebote ab, die nur per Lastschrift

ist ein anerkanntes, klassisches Bezahlverfahren, das Vertrauen vom

Verkäufer und vom Käufer verlangt; das ist okay. Grundsätzlich lehne ich

hingegen Verkaufsangebote ab, die nur per

Nachnahme angeboten werden. Sie begünstigt einseitig den Verkäufer

und ist für mich als Käufer die eindeutig teuerste Art. Dafür muss ich

nicht Online-Einkaufen.

Nachnahme angeboten werden. Sie begünstigt einseitig den Verkäufer

und ist für mich als Käufer die eindeutig teuerste Art. Dafür muss ich

nicht Online-Einkaufen.

|

|

E-Mail-Umgangsformen |

Hoeren Sie zu! |

|

|

05.10.2007:

Selten wird das Thema der Umgangsformen im Zusammenhang mit den neuen

Kommunikationsformen des Internets aufgenommen und seit 05.10.2007:

Selten wird das Thema der Umgangsformen im Zusammenhang mit den neuen

Kommunikationsformen des Internets aufgenommen und seit

Freyermuths Kommuniquette sind auch keine neuen

Perspektiven zu erkennen. Es gelten die altbekannten Stilregeln:

Höflichkeit, Klarheit, einfache Wahrnehmung dessen, was der Abesender

vermitteln will:

Freyermuths Kommuniquette sind auch keine neuen

Perspektiven zu erkennen. Es gelten die altbekannten Stilregeln:

Höflichkeit, Klarheit, einfache Wahrnehmung dessen, was der Abesender

vermitteln will:

Der Ton

macht die Musik – grundlegende E-Mail-Umgangsformen, tecchannel

05.10.2007 Der Ton

macht die Musik – grundlegende E-Mail-Umgangsformen, tecchannel

05.10.2007

|

04.10.2007:

Professor Hoeren von der Uni Münster hat eine neue Version seines 04.10.2007:

Professor Hoeren von der Uni Münster hat eine neue Version seines

Lehrbuchs zum Internetrecht herausgebracht. Klasse!

Lehrbuchs zum Internetrecht herausgebracht. Klasse!

Alle Vorauflagen waren wegweisend und auf der Höhe der Zeit.

Kompendium zum Online-Recht in achter Auflage, Heise online

04.10.2007

Kompendium zum Online-Recht in achter Auflage, Heise online

04.10.2007

|

|

Handy als Wanze |

private Vollstrecker |

|

|

04.10.2007:

Mobiltelefone lassen sich auch als Abhörtechnik missbrauchen, meldet

Heise: 04.10.2007:

Mobiltelefone lassen sich auch als Abhörtechnik missbrauchen, meldet

Heise:

Bundesregierung: BKA setzt Handys nicht als Abhörwanzen ein, Heise

online 04.10.2007

Bundesregierung: BKA setzt Handys nicht als Abhörwanzen ein, Heise

online 04.10.2007

Laut Experten ist die Verwandlung von Handys in Wanzen technisch

machbar. Dazu würden diese so umfunktioniert, dass sie in einen

scheinbar ausgeschalteten Zustand wechseln. So würden Display und

Lautsprecher als deaktiviert erscheinen, während im Hintergrund aber die

Mobilfunkverbindung aufrecht erhalten bleibe. So könne etwa die

Freisprecheinrichtung eines Mobiltelefons heimlich aktiviert werden.

Aber auch über drahtlose Schnittstellen wie Bluetooth, WLAN oder

Infrarot seien Schadprogramme wie Trojaner leicht einzuschleusen.

Moral: Warum werden eigentlich die Strafverfolgungsbehörden verdächtigt?

|

04.10.2007:

Der Bundestag berät über die Privatisierung der Aufgaben der

Gerichtsvollzieher. 04.10.2007:

Der Bundestag berät über die Privatisierung der Aufgaben der

Gerichtsvollzieher.

Annette

Hauschild, Helmut Lorscheid, Russisch

Inkasso bei Oma Schmitz? Länderregierungen planen Privatisierung der

Gerichtsvollzieher, Telepolis 04.10.2007 Annette

Hauschild, Helmut Lorscheid, Russisch

Inkasso bei Oma Schmitz? Länderregierungen planen Privatisierung der

Gerichtsvollzieher, Telepolis 04.10.2007

Argumentiert wird dabei mit Kosteneinsparungen und der Optimierung

der Vollstreckung. Der Telepolis-Beitrag setzt sich damit kritisch

auseinander.

Grundsätzlich

muss gelten: Hoheitliche Aufgaben gehören in den Aufgabenbereich des

Staates und nicht in private Hand. Das gilt für alle Bereiche, in denen

notwendigerweise in Grundrechte oder regulierend in Privatrechte

eingegriffen werden muss: Feuerwehr, Rechtsprechung und Polizei sind

Beispiele dafür, aber auch die Zwangsvollstreckung. Die Prüfung und "Lebung"

von Verhältnismäßigkeitsfragen darf nicht vor

Wirtschaftlichkeitserwägungen kapitulieren, weil dann soziale Kälte

einkehrt. Grundsätzlich

muss gelten: Hoheitliche Aufgaben gehören in den Aufgabenbereich des

Staates und nicht in private Hand. Das gilt für alle Bereiche, in denen

notwendigerweise in Grundrechte oder regulierend in Privatrechte

eingegriffen werden muss: Feuerwehr, Rechtsprechung und Polizei sind

Beispiele dafür, aber auch die Zwangsvollstreckung. Die Prüfung und "Lebung"

von Verhältnismäßigkeitsfragen darf nicht vor

Wirtschaftlichkeitserwägungen kapitulieren, weil dann soziale Kälte

einkehrt.

|

|

Neue Wege für die Infiltration |

Domänenzuwachs |

|

|

04.10.2007:

Videos, PDF-Dokumente und Kontakt-Portale sind die neuen Plattformen und

Träger, die die Malware-Programmierer für 04.10.2007:

Videos, PDF-Dokumente und Kontakt-Portale sind die neuen Plattformen und

Träger, die die Malware-Programmierer für

Würmer, Würmer,

Trojaner

und die Trojaner

und die

Script-Injection benutzen. Sie reagieren damit darauf, dass die

Internetnutzer kritischer mit E-Mails und deren Anhängen umgehen. Auch

gegen die neuen Angriffswege helfen aktualisierte

Script-Injection benutzen. Sie reagieren damit darauf, dass die

Internetnutzer kritischer mit E-Mails und deren Anhängen umgehen. Auch

gegen die neuen Angriffswege helfen aktualisierte

Firewalls

und Anti-Viren-Programme - wenn denn die Sicherheitseinstellungen

des Browsers vernünftig gewählt wurden. Firewalls

und Anti-Viren-Programme - wenn denn die Sicherheitseinstellungen

des Browsers vernünftig gewählt wurden.

Online-Videos werden zur Virenschleuder, tecchannel 04.10.2007

Online-Videos werden zur Virenschleuder, tecchannel 04.10.2007

08.10.2007:

08.10.2007:

Adobe

warnt vor URI-Problemen, Heise online 08.10.2007 Adobe

warnt vor URI-Problemen, Heise online 08.10.2007 |

04.10.2007:

Auch im September 2007 hat sich die deutsche .de-Domain

als zweitstärkster Adressraum behauptet, obwohl .net

ihr nahe folgt und der Abstand immer geringer wird. Per 01.10.2007 gab

es insgesamt 110.031.704 Domainnamen unter diesen Domains: 04.10.2007:

Auch im September 2007 hat sich die deutsche .de-Domain

als zweitstärkster Adressraum behauptet, obwohl .net

ihr nahe folgt und der Abstand immer geringer wird. Per 01.10.2007 gab

es insgesamt 110.031.704 Domainnamen unter diesen Domains:

| |

Bestand |

plus/minus |

| .com |

70.833.361 |

+ 1.118.183 |

| .de |

11.335.035 |

+ 95.737 |

| .net |

10.212.859 |

+ 195.394 |

| .org |

6.147.573 |

+ 73.416 |

| .info |

4.959.687 |

+ 17.246 |

| .eu |

2.580.866 |

+ 40.361 |

| .biz |

1.850.965 |

+ 33.711 |

| .us |

1.324.559 |

+ 27.909 |

| .at |

786.799 |

- 4.002 |

Statistik - .info kurz vor der 5 Mio.-Marke, domain-recht.de

04.10.2007

Statistik - .info kurz vor der 5 Mio.-Marke, domain-recht.de

04.10.2007

|

|

Nutzung und Handel im Internet |

Phoneypot |

|

|

02.10.2007: 62

% aller Deutschen nutzen das Internet und jeder Dritte hat schon einmal

etwas per Internet verkauft. Das ist das Ergebnis einer Untersuchung der

Forschungsgruppe Wahlen online, über die Heise online gerade berichtet: 02.10.2007: 62

% aller Deutschen nutzen das Internet und jeder Dritte hat schon einmal

etwas per Internet verkauft. Das ist das Ergebnis einer Untersuchung der

Forschungsgruppe Wahlen online, über die Heise online gerade berichtet:

Jeder

dritte Internetnutzer betätigte sich als Verkäufer, Heise online

02.10.2007 Jeder

dritte Internetnutzer betätigte sich als Verkäufer, Heise online

02.10.2007

Die Verhältniszahlen im übrigen überraschen weniger: Internet-aktiver

sind die jungen Männer bis 34 Jahre gegenüber ihren älteren

Geschlechtsgenossen und den Frauen.

Wenn Senioren das Internet nutzen - und das sind nur 24 % - dann auch

richtig: 20 % der Männer und 12 % der Frauen haben als Senior bereits

etwas per Internet verkauft. Das schafft keine andere Altersgruppe.

|

01.10.2007: Entwickler

von der Ruhr-Universität Bochum haben jetzt ein Konzept vorgestellt, wie 01.10.2007: Entwickler

von der Ruhr-Universität Bochum haben jetzt ein Konzept vorgestellt, wie

Phisher bei

ihren Kontomanipulationen erkannt und in eine "Spielumgebung" geleitet

werden können, in der sie keinen Schaden anrichten. Es weist eine große

Ähnlichkeit zu den Phisher bei

ihren Kontomanipulationen erkannt und in eine "Spielumgebung" geleitet

werden können, in der sie keinen Schaden anrichten. Es weist eine große

Ähnlichkeit zu den

Honeypots

auf, mit denen Hacker von sensiblen Echtdaten weggelockt werden sollen. Honeypots

auf, mit denen Hacker von sensiblen Echtdaten weggelockt werden sollen.

Ein interessantes Konzept, fürwahr, mit zwei Nachteilen: Es muss sehr

passgenau und tief in die Homebanking-Infrastruktur der Bank integriert

werden und es birgt die prinzipielle Gefahr, dass auch die echten Kunden,

die sich unter ungewöhnlichen Umständen einwählen - etwa im Urlaub, bei

einer Geschäftsreise oder nach einem Umzug - ebenfalls, aber fälschlich

als Angreifer angesehen werden.

Report:

Phoneypot – Das Framework gegen Phisher, tecchannel 01.10.2007 Report:

Phoneypot – Das Framework gegen Phisher, tecchannel 01.10.2007

|

|

viele Meldungen im September |

Cyberfahnder für Anfänger |

|

|

Der September

war der erste Monat mit vielen Der September

war der erste Monat mit vielen

Meldungen, die sich immer mehr zu kleinen,

bissigen Kommentaren entwickelt haben. Fast

vierzig waren es jeweils im September und im

Oktober . Es handelt sich

bei ihnen um eine subjektive Auswahl aus den

täglichen Meldungen, die die Themen des

Cyberfahnders betreffen, mir besonders

aufgefallen sind oder zur Kommentierung reizen.

Im September wurden die

Meldungen, die sich immer mehr zu kleinen,

bissigen Kommentaren entwickelt haben. Fast

vierzig waren es jeweils im September und im

Oktober . Es handelt sich

bei ihnen um eine subjektive Auswahl aus den

täglichen Meldungen, die die Themen des

Cyberfahnders betreffen, mir besonders

aufgefallen sind oder zur Kommentierung reizen.

Im September wurden die

Meldungen, nach den Beiträgen

Meldungen, nach den Beiträgen

Onlinedurchsuchung und

Onlinedurchsuchung und

Botnetze, am häufigsten aufgerufen.

Botnetze, am häufigsten aufgerufen.

|

In Hackerkreisen gewinnt der Cyberfahnder inzwischen an Beachtung:

In Hackerkreisen gewinnt der Cyberfahnder inzwischen an Beachtung:

free-hack.com:

free-hack.com:

>>>

Cyberfahnder.de Botnetze (Perfekter Lesestoff für Anfänger) <<< >>>

Cyberfahnder.de Botnetze (Perfekter Lesestoff für Anfänger) <<< |

|

Kommentar: Angriffe und Botnetze |

|

|

01.10.2007:

Die Häufung und Schlagzahl, mit denen über 01.10.2007:

Die Häufung und Schlagzahl, mit denen über

Angriffe

und Angriffe

und

Botnetze

berichtet wird, ist Angst erregend. Botnetze

berichtet wird, ist Angst erregend.

Die Technik der Botnetze wird immer perfekter und perfider ( dezentral gesteuerte Botnetze). Die

dezentral gesteuerte Botnetze). Die

berichtet darüber,

dass sich moderne Botnetze nach Art der Webserver organisieren, d.h.

keine zentrale berichtet darüber,

dass sich moderne Botnetze nach Art der Webserver organisieren, d.h.

keine zentrale

Konsole

(offen) betreiben, sondern die Steuerungsfunktionen automatisieren und

verteilen. Sie schützen sich damit vor der Enttarnung und ihrer

Abschaltung. Konsole

(offen) betreiben, sondern die Steuerungsfunktionen automatisieren und

verteilen. Sie schützen sich damit vor der Enttarnung und ihrer

Abschaltung.

Hinzu kommt, dass

täglich

weltweit 250.000 neue Zombies in die Botnetze eingefügt werden

sollen. Die zerstörerische Kapazität der kriminell eingesetzten Technik

wird damit immer deutlicher. täglich

weltweit 250.000 neue Zombies in die Botnetze eingefügt werden

sollen. Die zerstörerische Kapazität der kriminell eingesetzten Technik

wird damit immer deutlicher.

Auch die Art

der Angriffe wandelt sich ( Auch die Art

der Angriffe wandelt sich ( heftige Angriffe). Wurden gehackte Server und Botnetze zunächst

bevorzugt zum Massenversand von

heftige Angriffe). Wurden gehackte Server und Botnetze zunächst

bevorzugt zum Massenversand von

Spam-

und Spam-

und

Phishing-Mails eingesetzt, geht jetzt der Trend zu

Phishing-Mails eingesetzt, geht jetzt der Trend zu

kleinen

Botnetzen, die gezielter und hinterhältiger missbraucht werden

können. kleinen

Botnetzen, die gezielter und hinterhältiger missbraucht werden

können.

|

Das Ausmaß der

Gefahr zeigen die Messungen über die Netz- und Datenlasten, mit denen

inzwischen Das Ausmaß der

Gefahr zeigen die Messungen über die Netz- und Datenlasten, mit denen

inzwischen

DDoS-Angriffe ausgeführt werden. Sie zwingen dabei nicht nur die

Zielserver, sondern auch die Transportnetzbetreiber in die Knie, wenn

sie mit

DDoS-Angriffe ausgeführt werden. Sie zwingen dabei nicht nur die

Zielserver, sondern auch die Transportnetzbetreiber in die Knie, wenn

sie mit

Lastschüben

von bis zu 24 Gigabit pro Sekunde belastet werden. Lastschüben

von bis zu 24 Gigabit pro Sekunde belastet werden.

Folgt man den

Webauftritten der Lobbyisten, so scheint das alles kein Thema zu sein.

Die Folgt man den

Webauftritten der Lobbyisten, so scheint das alles kein Thema zu sein.

Die

GVU

sieht die größte Gefahr in den GVU

sieht die größte Gefahr in den

raubkopierenden Verbrechern,

raubkopierenden Verbrechern,

eco

stöhnt lieber über die eco

stöhnt lieber über die

horrenden

Kosten der Vorratsdatenhaltung, horrenden

Kosten der Vorratsdatenhaltung,

BITKOM

sorgt sich um das BITKOM

sorgt sich um das

Wohlergehen der informationsverarbeitenden Wirtschaft und die

Wohlergehen der informationsverarbeitenden Wirtschaft und die

GEZ

macht sowieso ihr GEZ

macht sowieso ihr

eigenes

Ding. eigenes

Ding.

Schön, dass es noch so etwas wie Kontinuität gibt: Sag' mir Deinen

Namen und ich sag' Dir, was Du sagst!

|

|

Kommentar: Onlinedurchsuchung |

|

|

01.10.2007:

Auch im September war das beherrschende Thema

die

01.10.2007:

Auch im September war das beherrschende Thema

die

Onlinedurchsuchung, obwohl die Luft ein

wenig raus ist aus der Diskussion.

Onlinedurchsuchung, obwohl die Luft ein

wenig raus ist aus der Diskussion.

Einen vorläufigen Schlussstrich hat das Bundesinnenministerium - BMI

- gezogen, als es seine

Vorstellungen zum Bundestrojaner im Bundestag vorgestellt hat. Die

Vorstellungen zum Bundestrojaner im Bundestag vorgestellt hat. Die

hat darüber mit

klaren Worten berichtet ( hat darüber mit

klaren Worten berichtet (

Stefan

Krempl, Innenministerium verrät neue Details zu Online-Durchsuchungen,

c't 24.08.2007) und das Thema noch einmal in Heft 20/2007 aufgenommen ( Stefan

Krempl, Innenministerium verrät neue Details zu Online-Durchsuchungen,

c't 24.08.2007) und das Thema noch einmal in Heft 20/2007 aufgenommen ( Stefan Krempl, Festplatte im Staatsvisir. Wie Wolfgang Schäuble PCs

online durchsuchen lassen will, c't 20/2007, S. 86).

Stefan Krempl, Festplatte im Staatsvisir. Wie Wolfgang Schäuble PCs

online durchsuchen lassen will, c't 20/2007, S. 86).

Krempl beschreibt darin die noch nicht feststehenden

Infiltrationswege, die auch der Cyberfahnder beschrieben hat: Per

E-Mail-Anhang, E-Mail-Anhang,

gezielter

Website-Infiltration und gezielter

Website-Infiltration und

direkte

Installation während einer heimlichen Durchsuchung am Gerät selber. direkte

Installation während einer heimlichen Durchsuchung am Gerät selber.

Eine Variante, nämlich die Einschleusung der Spionagesoftware im

Zusammenhang mit systembedingten Programmupdates nach Art der

Trojaner,

verwirft er vorschnell. Er meint, dass es kaum zu erwarten ist, dass

sich die Programmhersteller zu einer solchen Zusammenarbeit bereit

finden werden. Das mag im Grundsatz stimmen, kann aber bei einem

gehörigen Eigeninteresse der Hersteller anders sein. Wenn man aber den

Zugangsprovider dazu bewegt, die Zielperson über eine bestimmte

Zieladresse zu verbinden, ließe sich damit auch ein Trojaner,

verwirft er vorschnell. Er meint, dass es kaum zu erwarten ist, dass

sich die Programmhersteller zu einer solchen Zusammenarbeit bereit

finden werden. Das mag im Grundsatz stimmen, kann aber bei einem

gehörigen Eigeninteresse der Hersteller anders sein. Wenn man aber den

Zugangsprovider dazu bewegt, die Zielperson über eine bestimmte

Zieladresse zu verbinden, ließe sich damit auch ein

Man in the

Middle-Angriff koppeln, mit dem der getarnte Bundestrojaner

übertragen wird. Das sind jedoch Spekulationen. Man in the

Middle-Angriff koppeln, mit dem der getarnte Bundestrojaner

übertragen wird. Das sind jedoch Spekulationen.

Genauere Vorstellungen hat das BMI wegen der Durchführung der

Onlinedurchsuchung geäußert. Zunächst soll eine Online-Durchsicht

erfolgen, bei der die Konfiguration des Systems und die Aktivitäten des

Benutzers in der Vergangenheit erforscht werden. Das entspricht dem, was

der Cyberfahnder als

Genauere Vorstellungen hat das BMI wegen der Durchführung der

Onlinedurchsuchung geäußert. Zunächst soll eine Online-Durchsicht

erfolgen, bei der die Konfiguration des Systems und die Aktivitäten des

Benutzers in der Vergangenheit erforscht werden. Das entspricht dem, was

der Cyberfahnder als

aktive

Onlinedurchsuchung beschrieben und als aktive

Onlinedurchsuchung beschrieben und als

großen

Lauschangriff gewertet hat. großen

Lauschangriff gewertet hat.

|

Im zweiten Schritt soll der

Mitschnitt

erfolgen, den der Cyberfahnder als Form der Mitschnitt

erfolgen, den der Cyberfahnder als Form der

Überwachung

der Telekommunikation bewertet. Hiermit sollen vor Allem die

Internet-Telefonie und die Dokumente vor und nach ihrer Verschlüsselung

abgefangen werden. Überwachung

der Telekommunikation bewertet. Hiermit sollen vor Allem die

Internet-Telefonie und die Dokumente vor und nach ihrer Verschlüsselung

abgefangen werden.

Keine Rede ist davon, dass die Massenspeicher der Zielperson

gezielt

nach Dokumenten und ihren Inhalten untersucht werden sollen. gezielt

nach Dokumenten und ihren Inhalten untersucht werden sollen.

Das Thema Onlinedurchsuchung wird im Oktober

2007 noch einmal akut werden, wenn das Bundesverfassungsgericht am

10.10.2007 seine

Das Thema Onlinedurchsuchung wird im Oktober

2007 noch einmal akut werden, wenn das Bundesverfassungsgericht am

10.10.2007 seine

öffentliche

Anhörung durchführt. Dessen Präsident hat bereits angekündigt, dass

das Gericht bei seiner Prüfung einen strengen Maßstab anlegen wird, wie

es das auch beim öffentliche

Anhörung durchführt. Dessen Präsident hat bereits angekündigt, dass

das Gericht bei seiner Prüfung einen strengen Maßstab anlegen wird, wie

es das auch beim

großen

Lauschangriff getan hat. großen

Lauschangriff getan hat.

Auch das

habe ich erwartet. Auch das

habe ich erwartet.

Eine Entscheidung des BVerfG wird es nicht so

schnell geben. Sie wird erst Anfang 2008 erwartet. Ich glaube nicht,

dass das Gericht die absolute Rechtswidrigkeit der Onlinedurchsuchung

feststellen wird. Entweder wird es sagen, dass diese Maßnahme nach

Maßgabe des großen Lauschangriffs zulässig ist, oder, dass sie in engen

verfassungsrechtlichen Grenzen möglich ist, der Gesetzgeber dazu aber

nocht nicht die passenden Vorschriften geschaffen hat.

Eine Entscheidung des BVerfG wird es nicht so

schnell geben. Sie wird erst Anfang 2008 erwartet. Ich glaube nicht,

dass das Gericht die absolute Rechtswidrigkeit der Onlinedurchsuchung

feststellen wird. Entweder wird es sagen, dass diese Maßnahme nach

Maßgabe des großen Lauschangriffs zulässig ist, oder, dass sie in engen

verfassungsrechtlichen Grenzen möglich ist, der Gesetzgeber dazu aber

nocht nicht die passenden Vorschriften geschaffen hat.

Wir werden sehen ...

Wir werden sehen ...

08.10.2007:

08.10.2007:

LKA

Bayern bestreitet Trojaner-Einsatz beim VoIP-Abhören, Heise online

07.10.2007 LKA

Bayern bestreitet Trojaner-Einsatz beim VoIP-Abhören, Heise online

07.10.2007

01.11.2007:

Im Oktober schaffte es der Beitrag über die 01.11.2007:

Im Oktober schaffte es der Beitrag über die

Onlinedurchsuchung nicht einmal in die "Top Ten" des Cyberfahnders.

Onlinedurchsuchung nicht einmal in die "Top Ten" des Cyberfahnders.

|

|

Zwei gegen einen ist feige |

|

|

|

Ich hatte

einfach keine Lust dazu, in meinem Plädoyer zur Frage der

gemeinschaftlichen und deshalb "gefährlichen" Körperverletzung ( Ich hatte

einfach keine Lust dazu, in meinem Plädoyer zur Frage der

gemeinschaftlichen und deshalb "gefährlichen" Körperverletzung ( § 224 StGB) ausschweifende Ausführungen zum Beteiligungswillen, zum

gemeinschaftlichen Vorsatz und der besonderen Gefährlichkeit solcher

Angriffe zu machen, zumal das die Schöffen in der Berufskammer zwar

beeindrucken, aber nicht unbedingt überzeugen muss. Deshalb begann ich

diesen Teil meiner Ausführungen mit den einfachen Worten:

§ 224 StGB) ausschweifende Ausführungen zum Beteiligungswillen, zum

gemeinschaftlichen Vorsatz und der besonderen Gefährlichkeit solcher

Angriffe zu machen, zumal das die Schöffen in der Berufskammer zwar

beeindrucken, aber nicht unbedingt überzeugen muss. Deshalb begann ich

diesen Teil meiner Ausführungen mit den einfachen Worten:

|

Ich bin damit aufgewachsen, dass es heißt: Zwei gegen einen ist

feige! Ich bin damit aufgewachsen, dass es heißt: Zwei gegen einen ist

feige!

Das mag eine Alltagsweisheit sein, aber genau sie hat der Gesetzgeber

aufgegriffen, als er die gemeinschaftliche Körperverletzung mit einer

Mindeststrafe von sechs Monaten Freiheitsstrafe belegt hat. Dabei hatte

er den Kampf Auge in Auge im Blick und nicht wie hier, den noch mehr

feigen Angriff von hinten.

|

|

Cyberfahnder |

|

|

© Dieter Kochheim,

11.03.2018 |